Chase

1 minuto de lectura

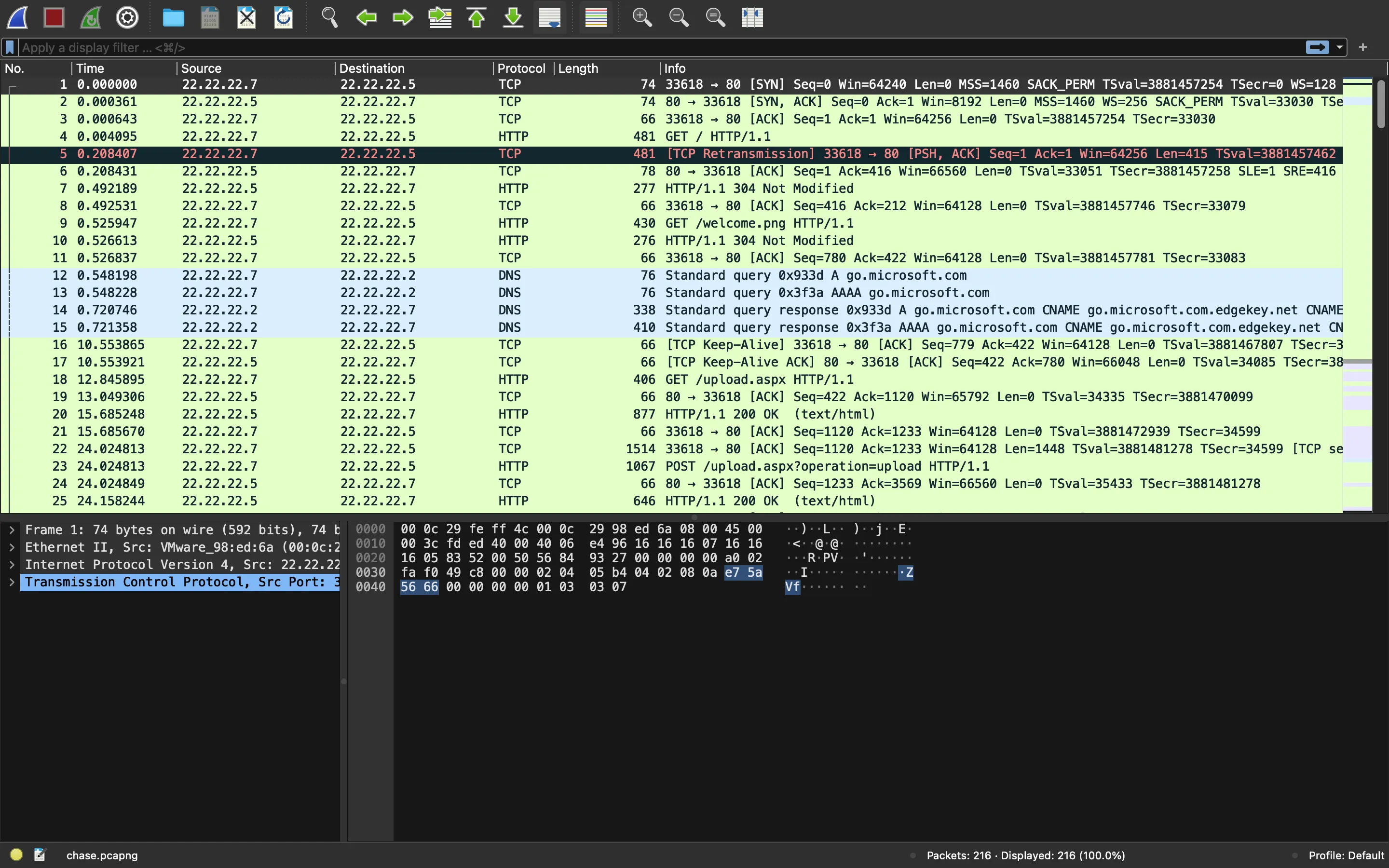

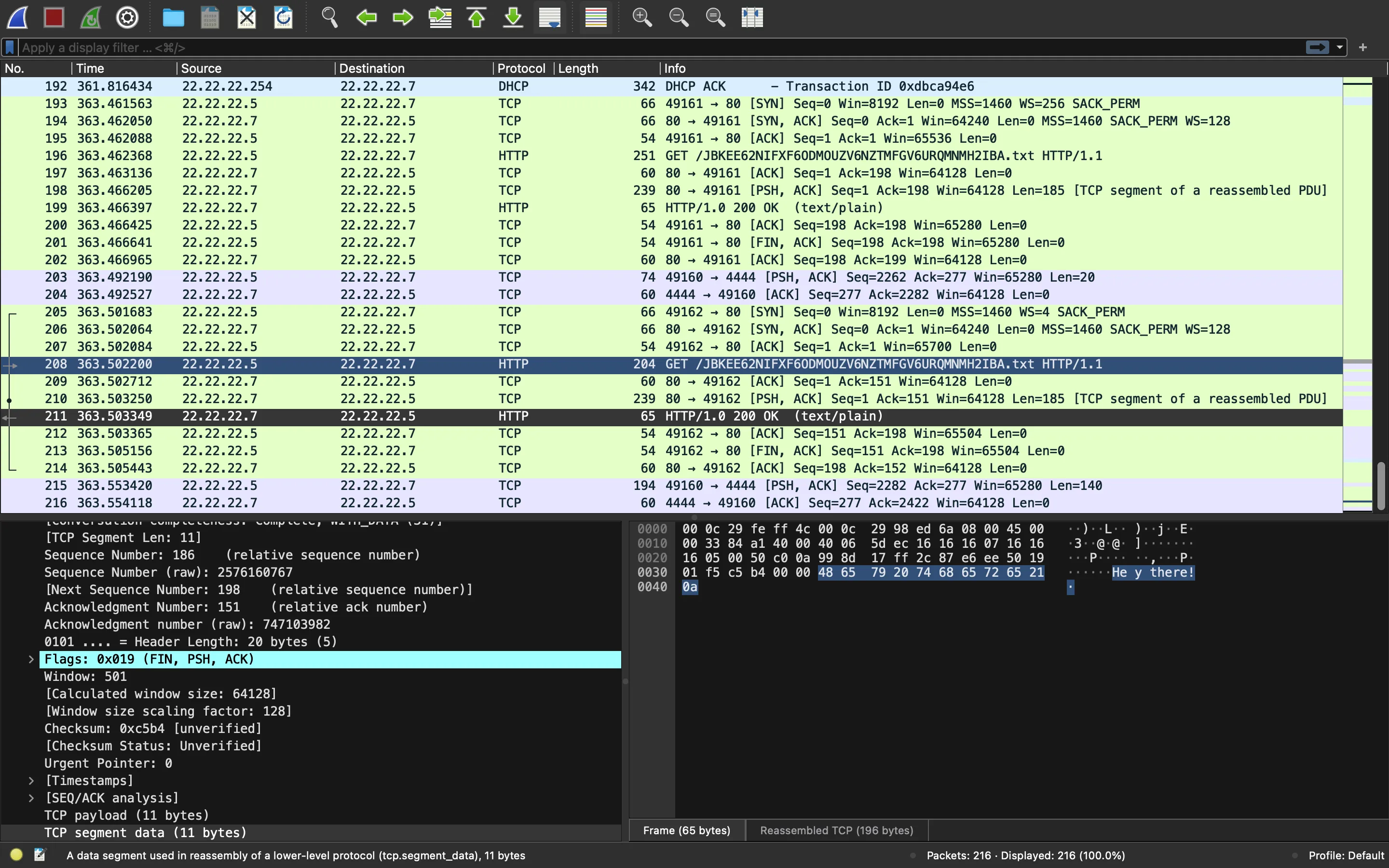

Se nos proporciona un archivo PCAP con mensajes HTTP y segmentos TCP:

Tráfico HTTP

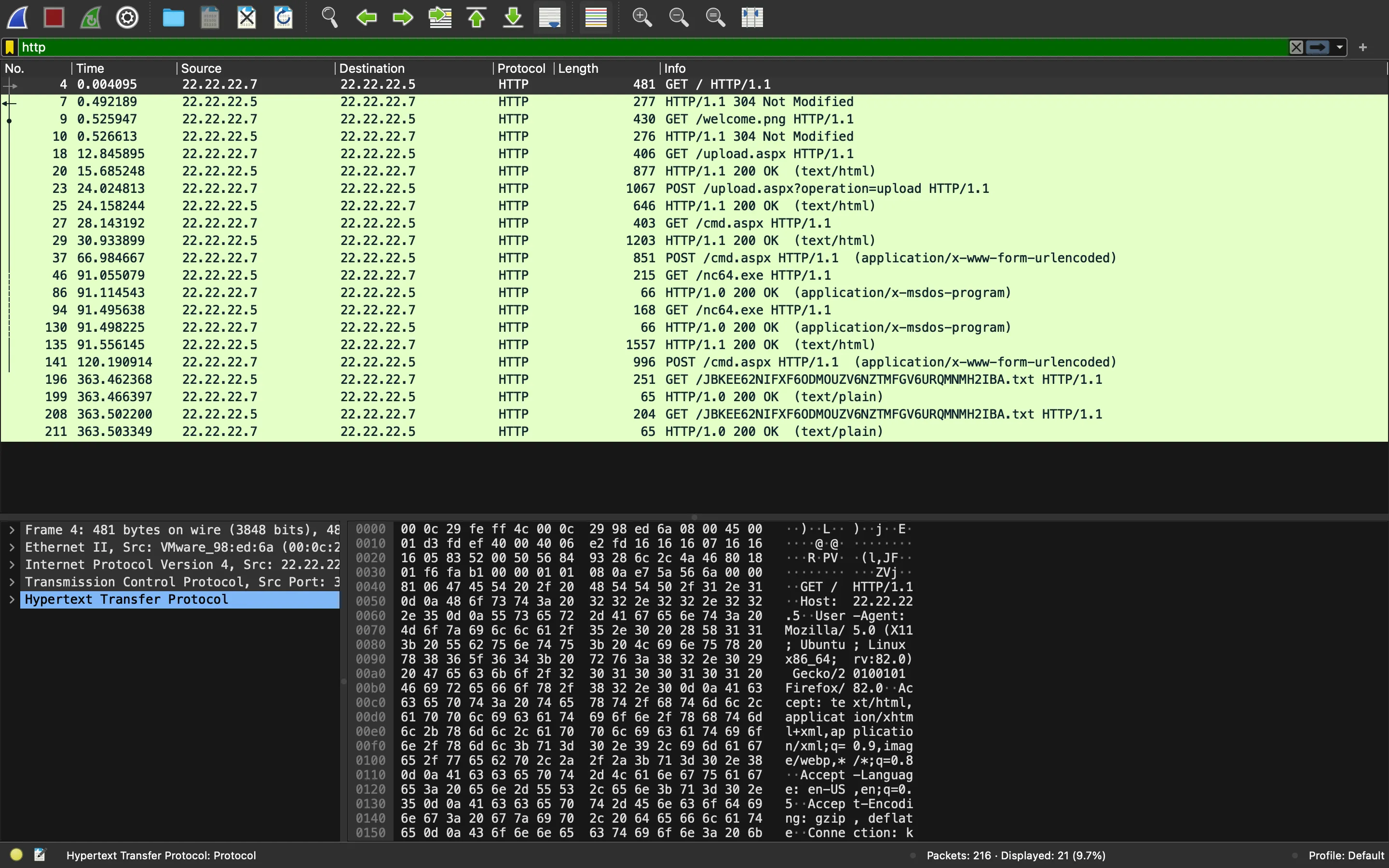

Si filtramos por HTTP, veremos algunas peticiones y respuestas:

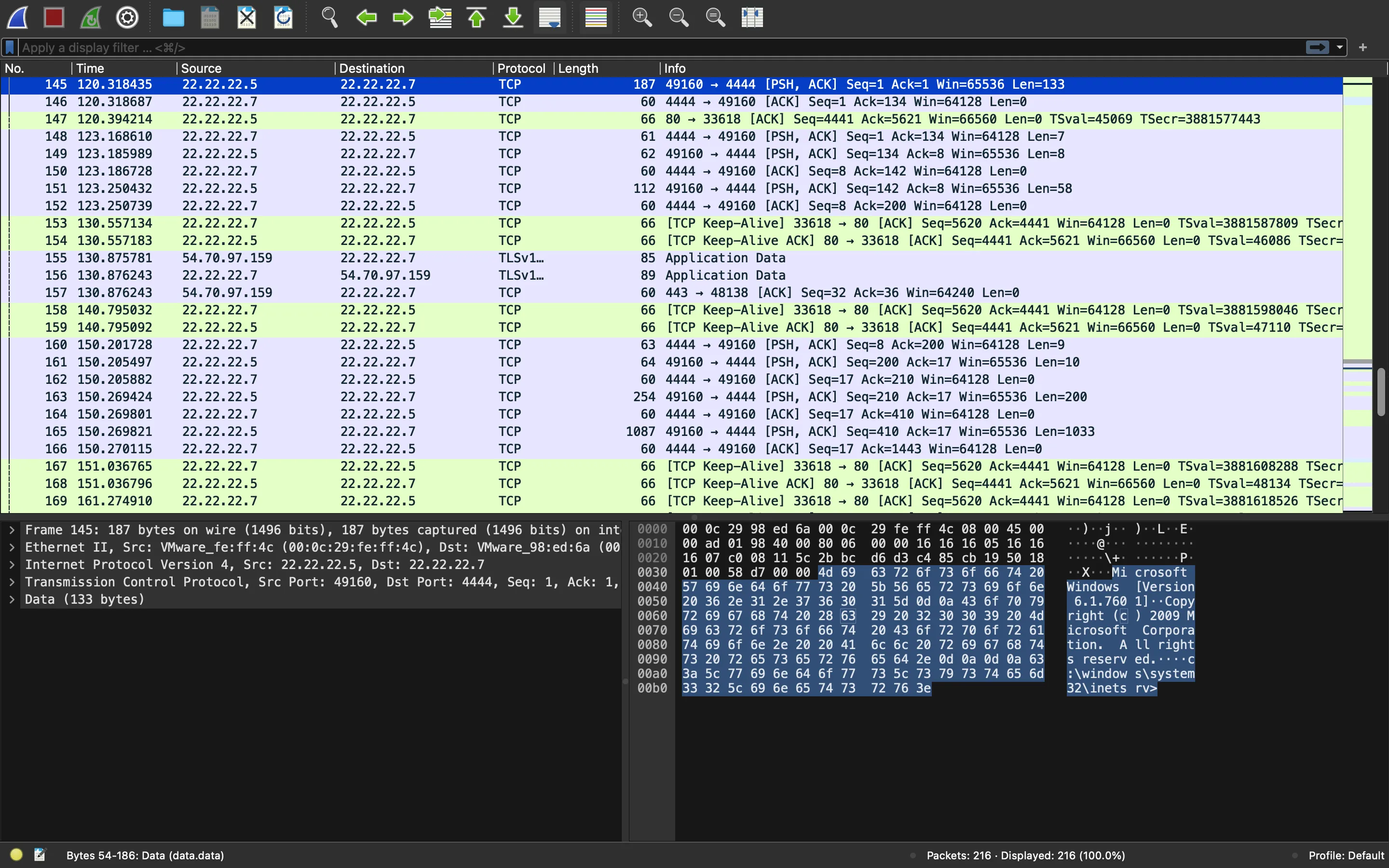

Podríamos pensar que el cibercriminal encontró una vulnerabilidad de subida de archivo y subió un cmd.aspx y luego nc64.exe para ejecutar comandos. De hecho, podemos ver que el cibercriminal consiguió una reverse shell en la máquina Windows:

Al final de la captura PCAP, vemos que el cibercriminal intenta acceder a un archivo llamado JBKEE62NIFXF6ODMOUZV6NZTMFGV6URQMNMH2IBA.txt que muestra Hey there!:

Flag

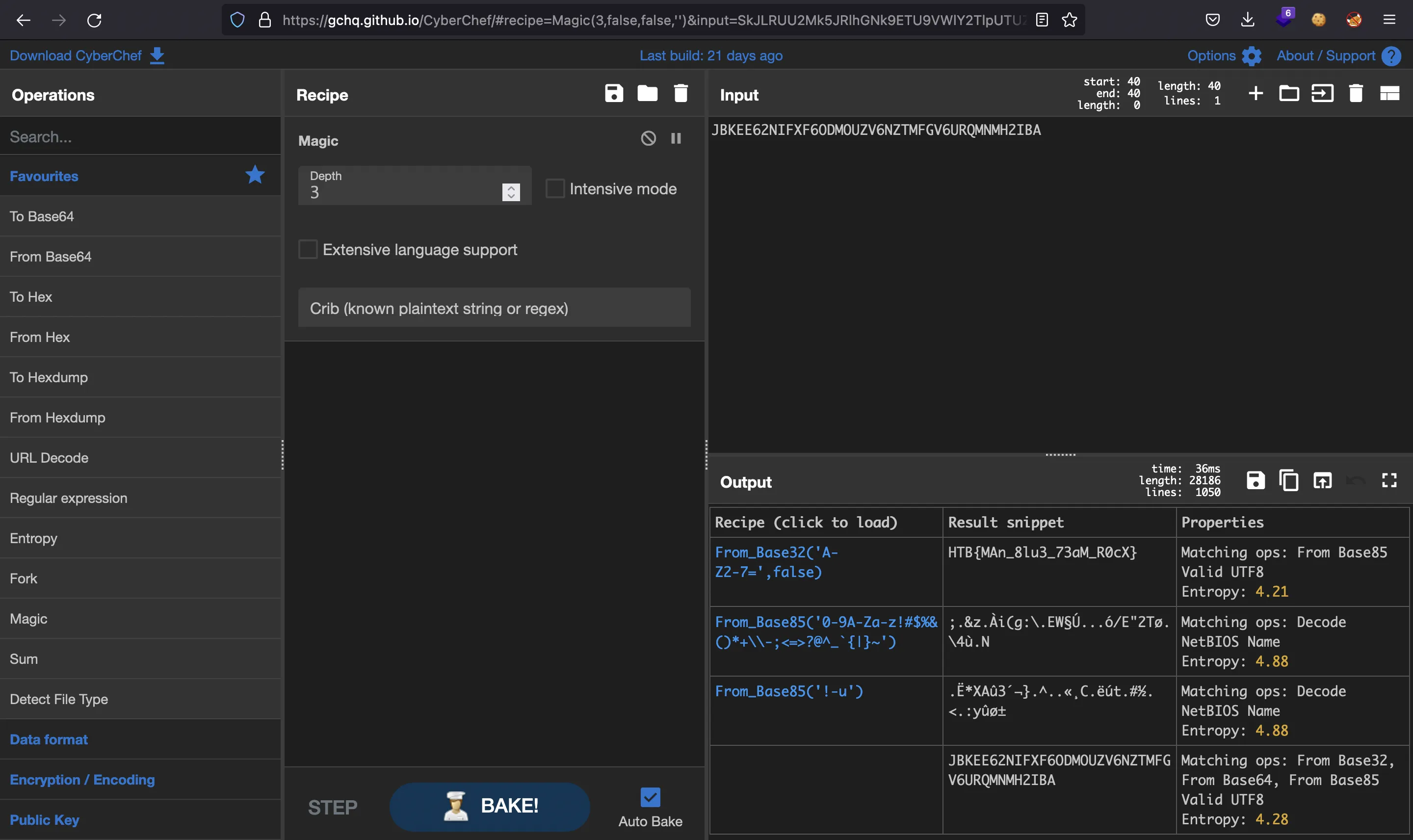

La clave aquí es que el nombre del archivo está codificado. Si lo metemos en CyberChef con una receta Magic, veremos que está codificado en Base32, y es la flag (HTB{MAn_8lu3_73aM_R0cX} ):