Keep Tryin'

1 minuto de lectura

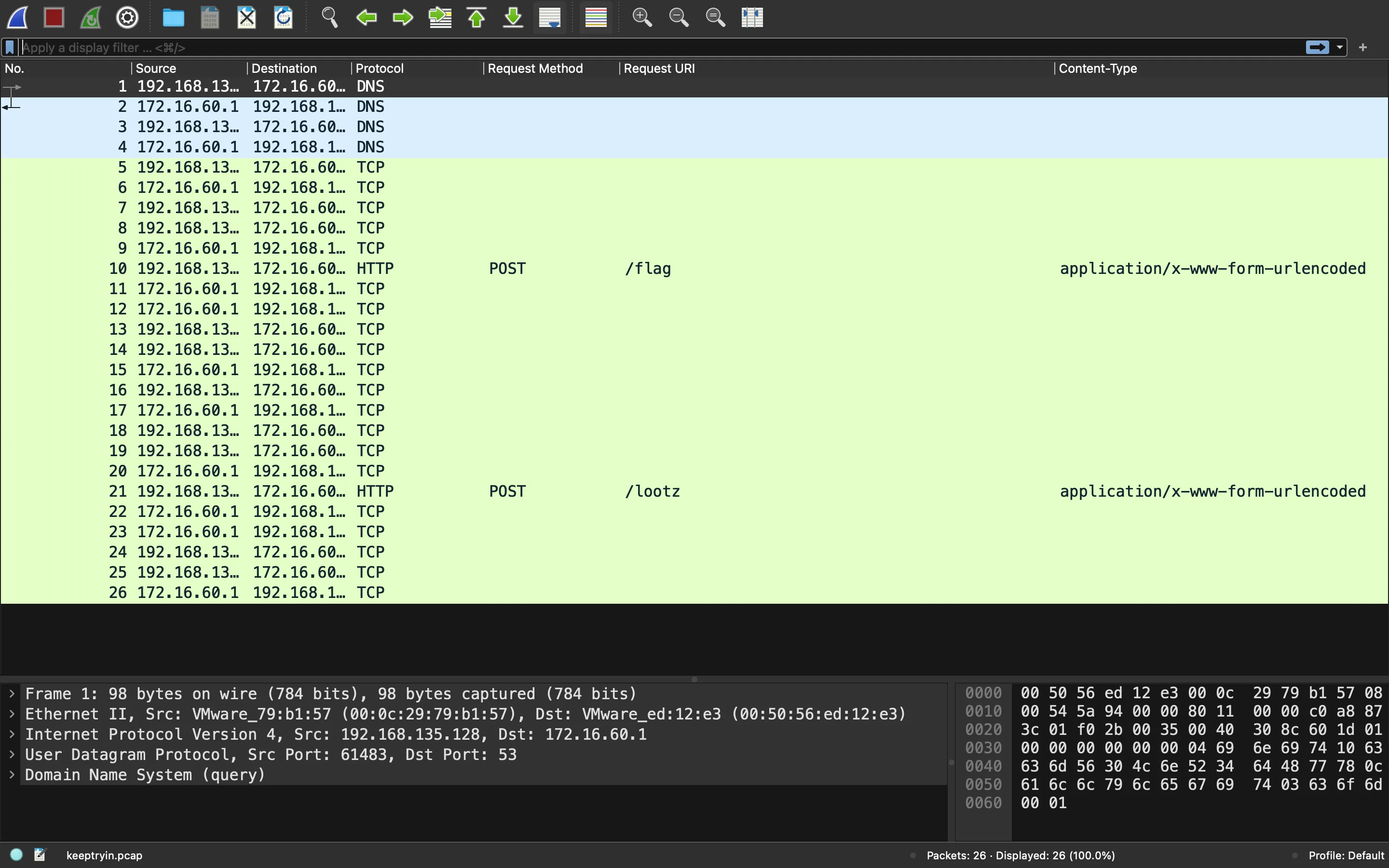

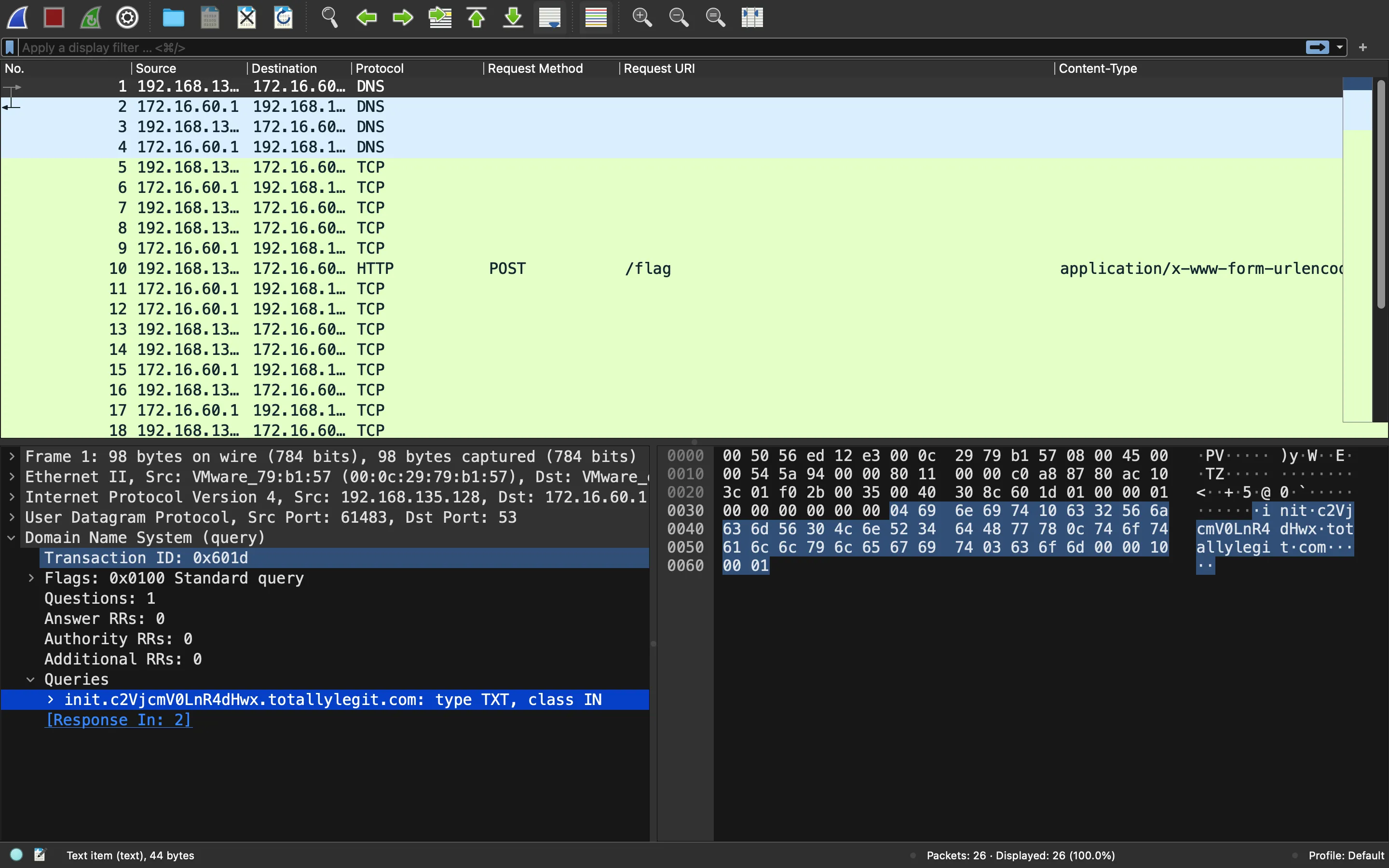

Se nos da un archivo PCAP con algunos de los segmentos TCP, mensajes HTTP y consultas DNS:

Tráfico HTTP

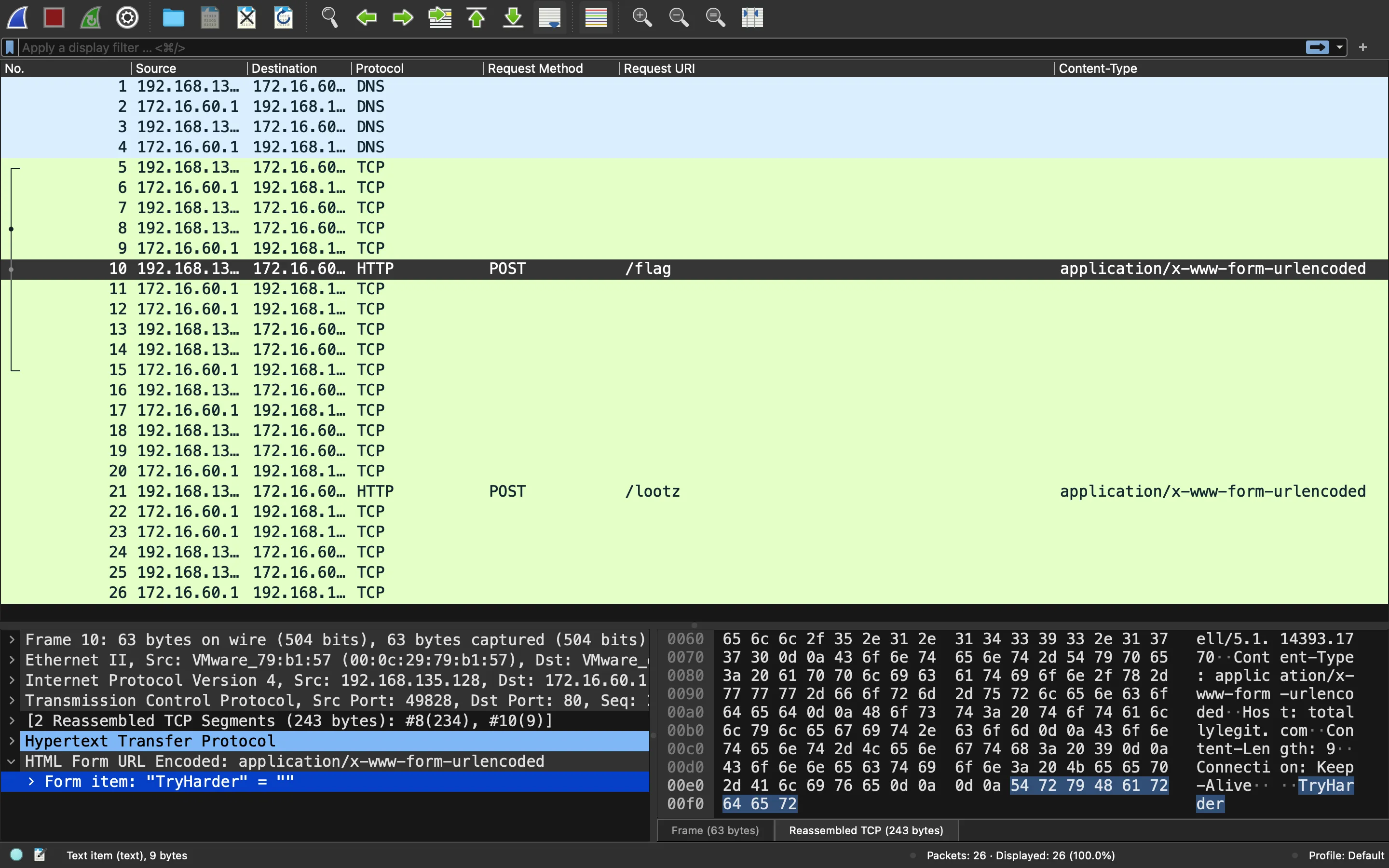

En primer lugar, analicemos los mensajes HTTP:

El primero parece inútil, solo muestra TryHarder. Y el segundo tiene una cadena codificada en Base64: S2VlcCB0cnlpbmcsIGJ1ZmZ5Cg==. Pero…

$ echo S2VlcCB0cnlpbmcsIGJ1ZmZ5Cg== | base64 -d

Keep trying, buffy

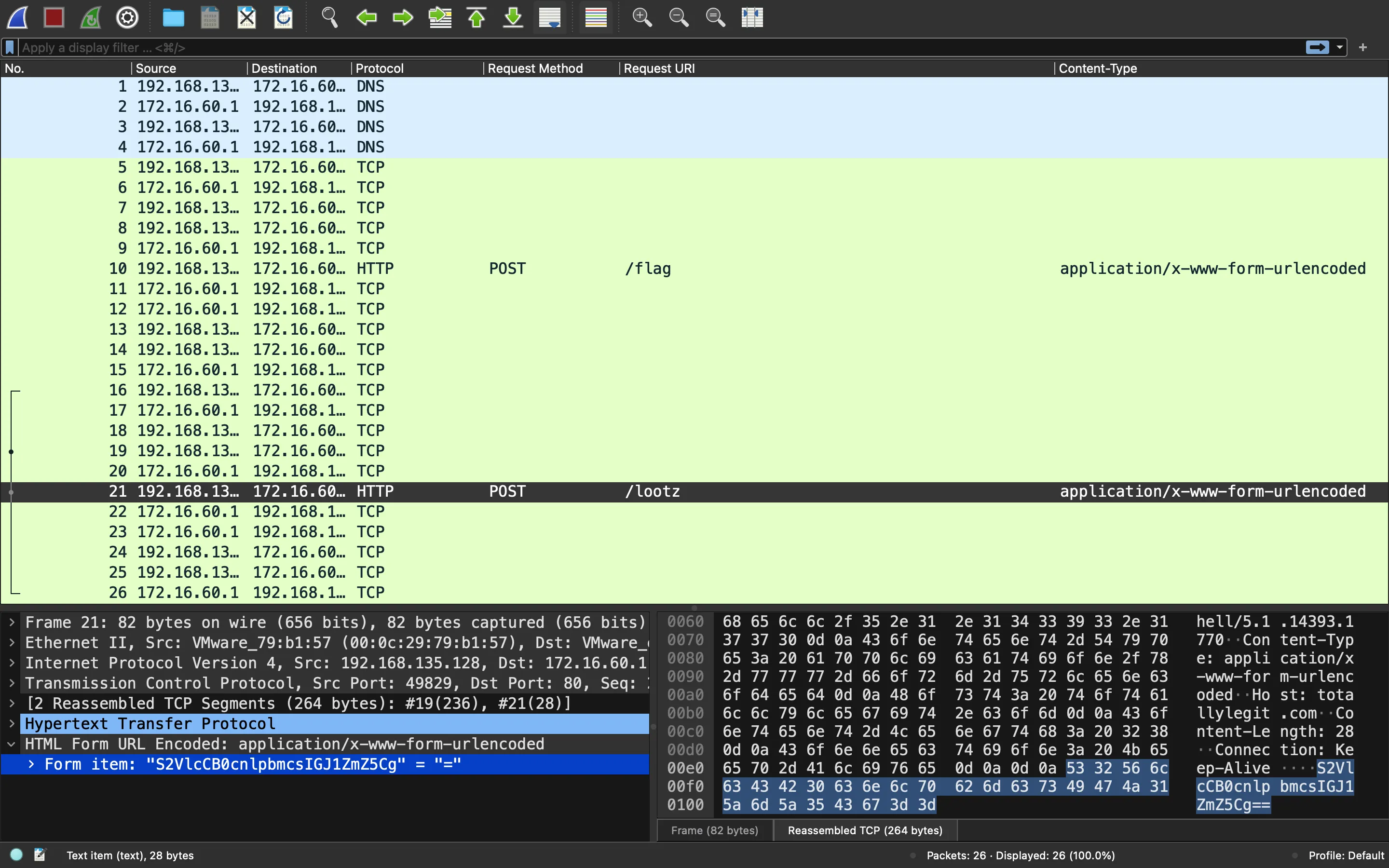

Consultas DNS

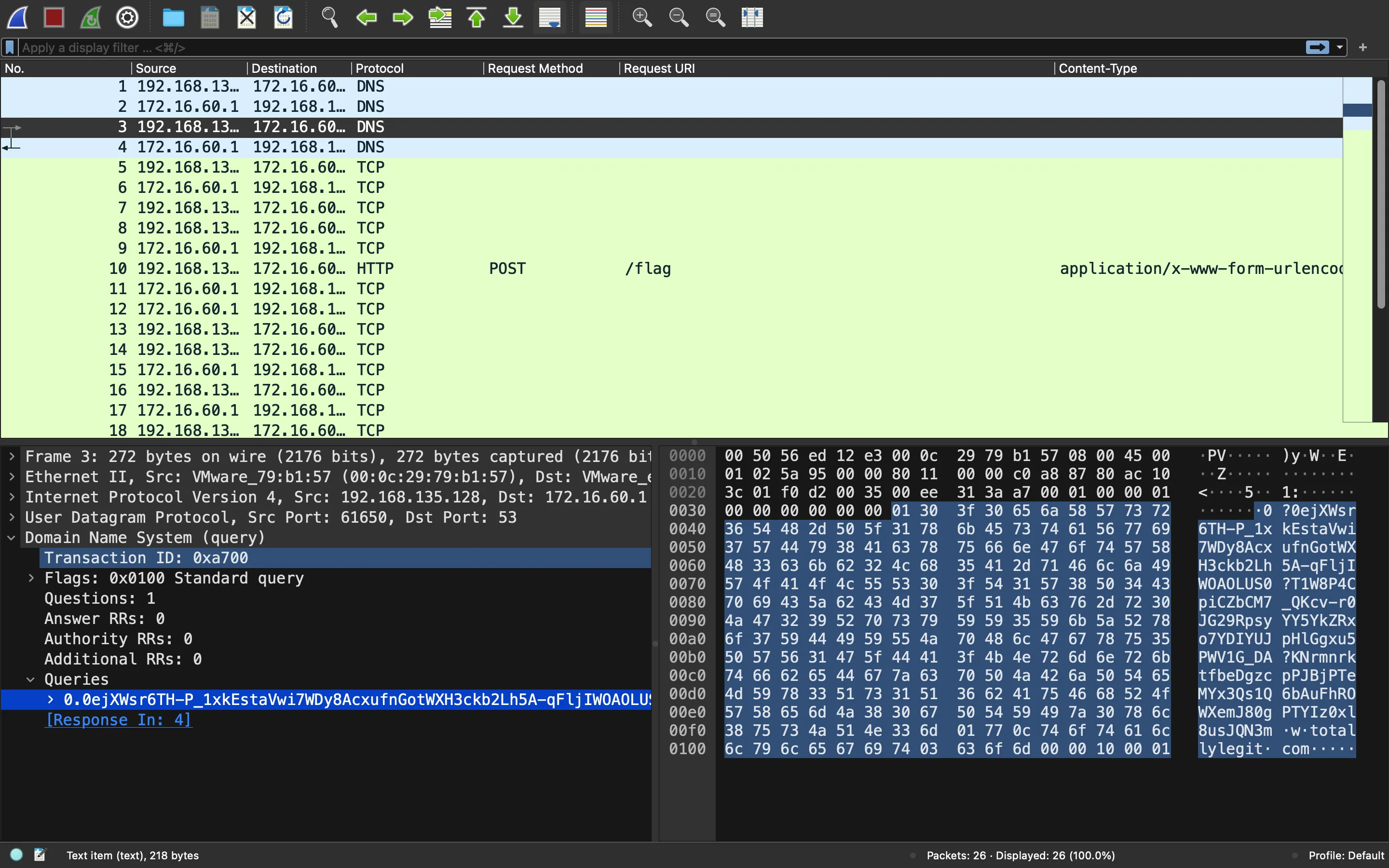

Estas son las consultas DNS anteriores:

Se ven muy extrañas. De hecho, el primero contiene una cadena codificada en Base64:

$ echo c2VjcmV0LnR4dHwx | base64 -d

secret.txt|1

El segundo subdominio de consulta se ve encriptado.

Solución

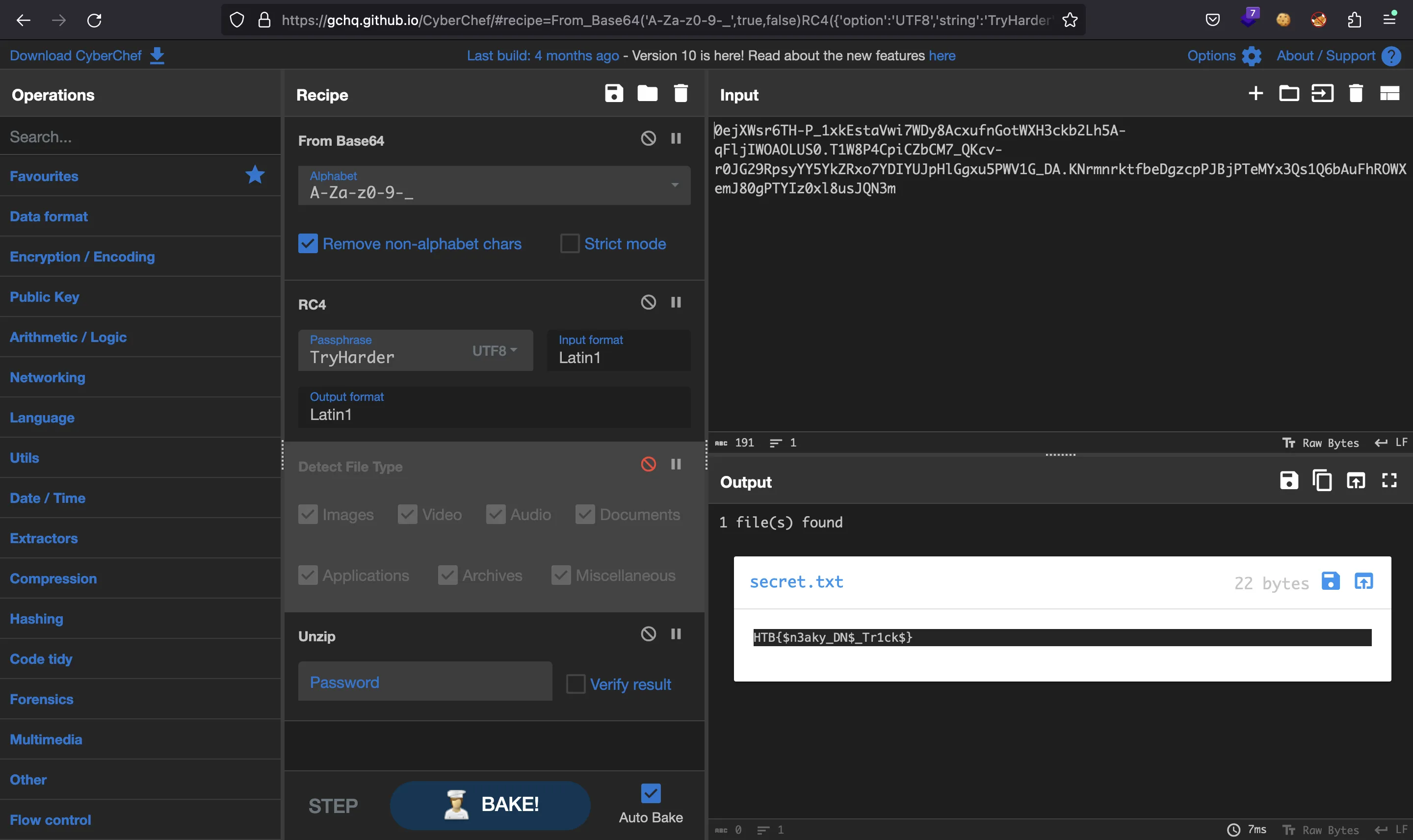

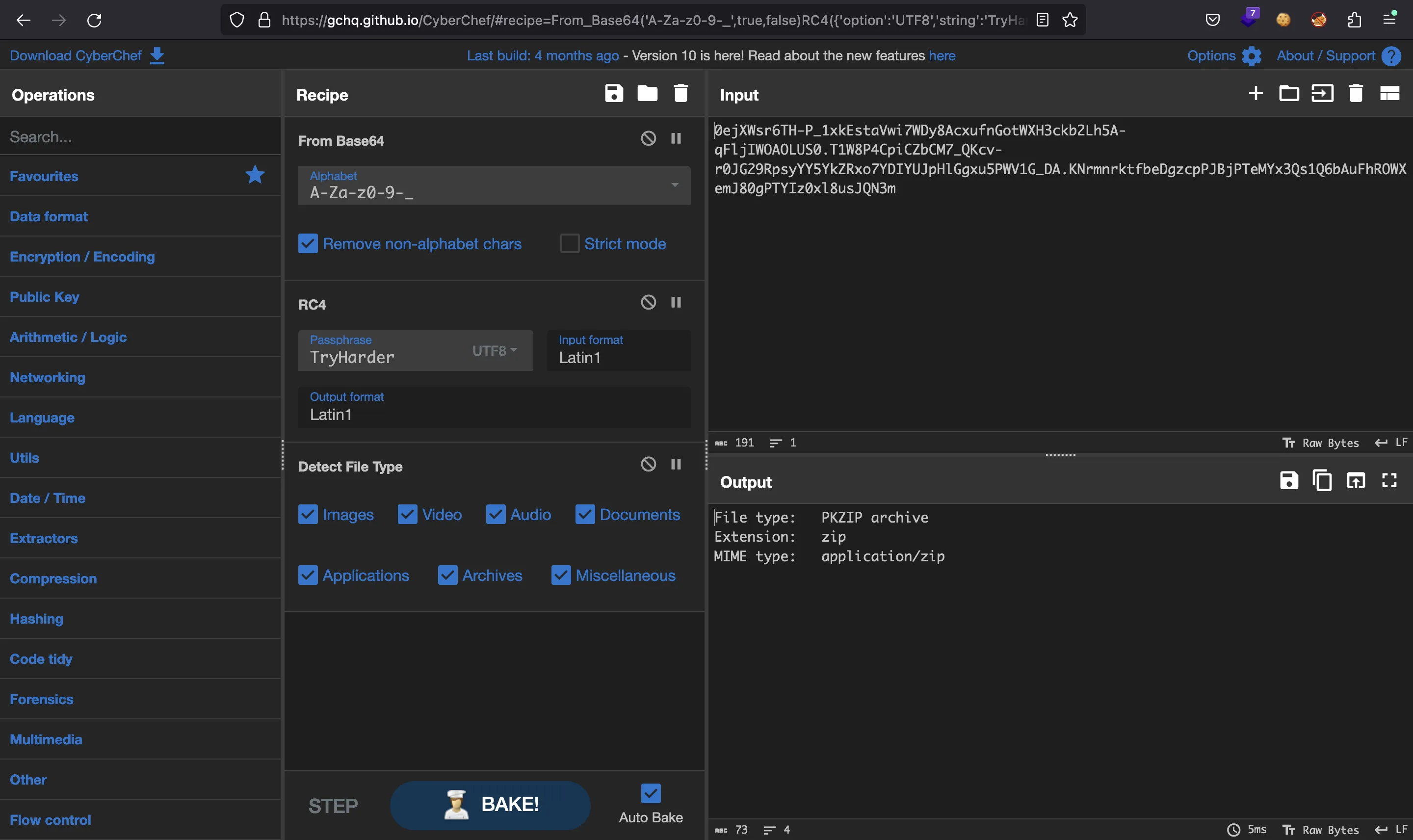

Después de algunas pruebas, usando CyberChef descubrimos que la segunda consulta está codificada en Base64 (alfabeto URL-safe) y cifrada con RC4, usando TryHarder como passphrase:

El resultado es un archivo ZIP (podemos notar los bytes mágicos PK, o usar la receta Detect File Type):

Flag

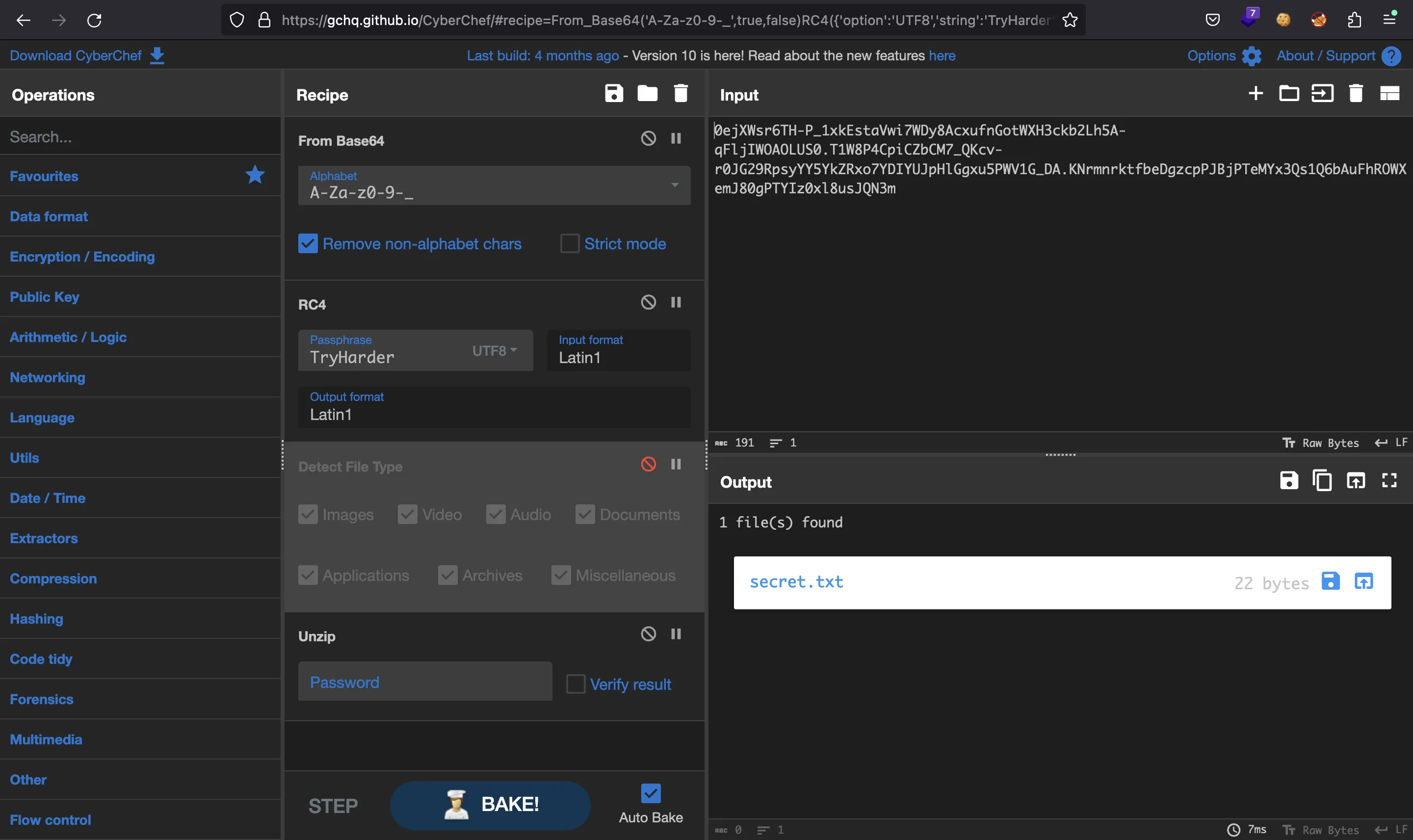

Finalmente, una vez que usemos la receta Unzip, veremos el archivo secret.txt, que contiene la flag (HTB{$n3aky_DN$_Tr1ck$}):